Lo básico primero: seguridad desde el minuto uno

Tener un NAS en casa o en la oficina es una maravilla: centralizas archivos, creas copias de seguridad, montas máquinas virtuales, y hasta alojas servicios web. Pero también, como cualquier dispositivo conectado, es una puerta potencial para que alguien no deseado intente entrar.

Por eso, hoy te traigo una guía práctica para endurecer (o hacer “hardening”) tu NAS Asustor, protegerlo a nivel de red, sistema y servicios. Todo con un enfoque claro, sencillo, y sin paranoia innecesaria.

Antes de irte a lo complejo, empieza por aquí:

- Cambia la contraseña del admin. Sí, lo típico... pero muchos lo dejan por defecto.

- Desactiva el usuario “admin” si no lo necesitas. Puedes crear otro con permisos similares y es menos obvio como objetivo.

- Actualiza el sistema operativo ADM regularmente. Las actualizaciones traen parches de seguridad importantes.

Bloquea lo que viene de fuera: Seguridad de Red

Tu NAS no necesita estar 100% expuesto a Internet para funcionar bien. Aquí unos ajustes clave:

- Desactiva UPnP (Universal Plug and Play): esto abre puertos automáticamente y no lo necesitas normalmente.

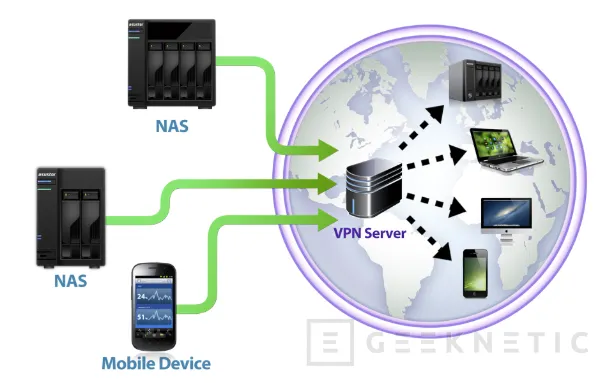

- Cierra el acceso por WAN si no lo usas (o si lo haces, mejor con VPN).

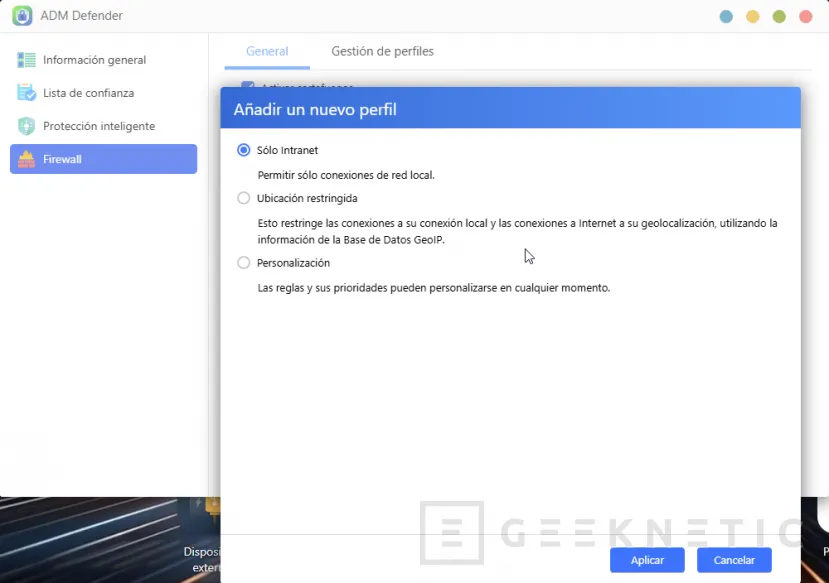

- Activa el firewall de Asustor "ADM Defender" desde el panel de configuración. Podrás restringir los accesos a tu red LAN, añadir listas de confianza

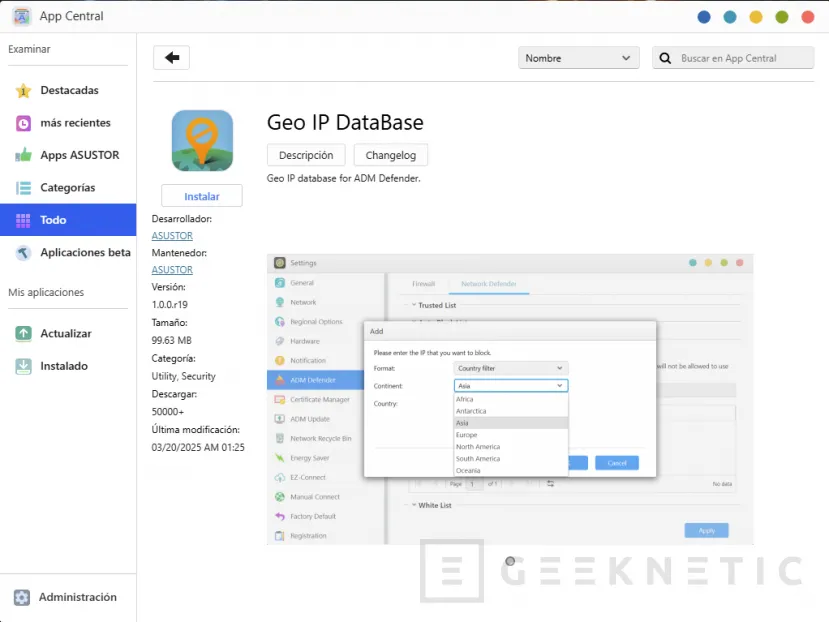

- Usa GeoIP (disponible en App Central) para bloquear accesos desde países que no te interesan.

Y si vas a acceder desde fuera, activa la VPN integrada o monta una segura como WireGuard desde una máquina virtual o contenedor (en esta guía os enseñamos como hacerlo desde un router Mikrotik).

Puertos de Comunicación que deberías evitar o cambiar

Algunos puertos son favoritos de los bots :

| Servicio | Puerto común | ¿Qué hacer? |

|---|---|---|

| SSH | 22 | Cámbialo o ciérralo si no lo usas |

| FTP | 21 | Mejor SFTP o desactivado |

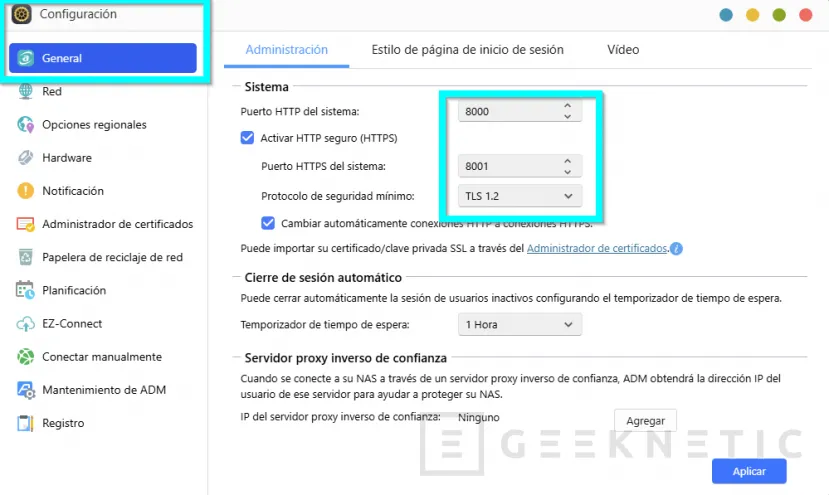

| HTTP | 80 | Redirígelo a HTTPS |

| HTTPS | 443 | Bien configurado o con certificado válido |

| RDP | 3389 | ¡No abras esto al mundo jamás! |

| SMB | 445 | Solo en red local y con restricciones |

Usa puertos poco comunes si vas a dejar accesos abiertos, pero siempre mejor con autenticación fuerte y logs activados.

Cambia los puertos de gestión de tu NAS Asustor por otros:

¿Antivirus? Sí, pero con cabeza

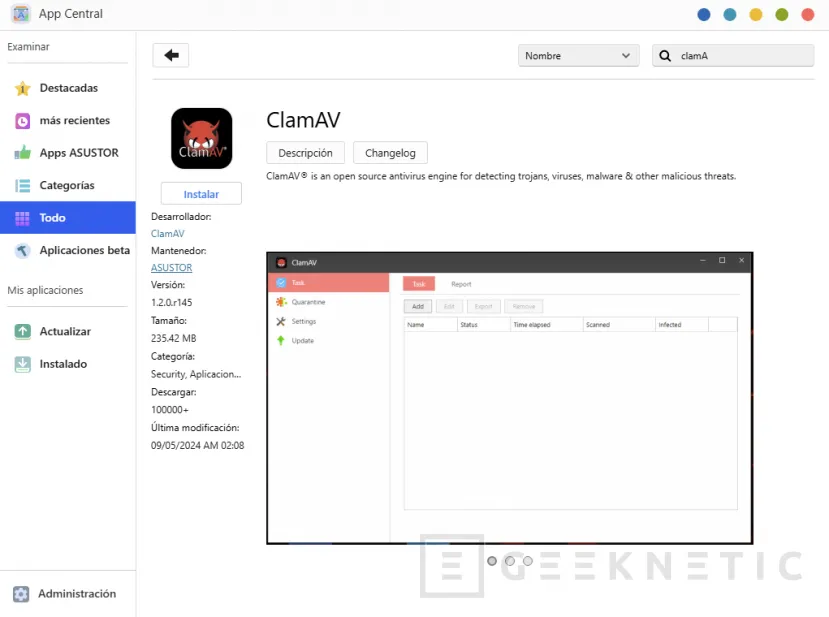

Asustor tiene integración con ClamAV, un antivirus gratuito y funcional. Es buena idea instalarlo si subes archivos desde equipos de terceros o lo usas como nube compartida.

Puntos a tener en cuenta:

- Consume algo de CPU en escaneos completos, especialmente en NAS más modestos.

- Puedes programar análisis durante la noche o cuando el NAS no tenga carga.

Apps nativas que suman seguridad

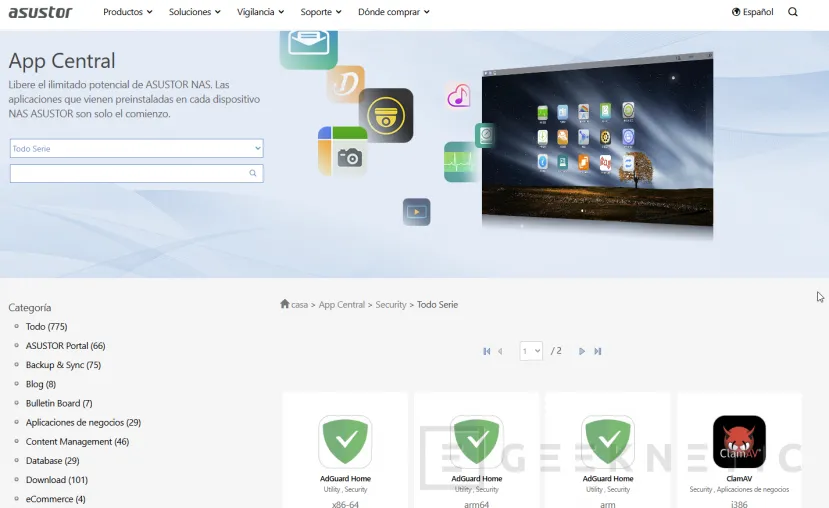

En App Central hay joyas que puedes aprovechar:

- ADM Defender: como ya hemos visto, sirve para configurar el firewall, alertas, protección contra ataques de fuerza bruta.

- Surveillance Center: si usas cámaras, controla bien sus permisos.

- GeoIP blocker: filtra tráfico según país.

- VPN Server: para conexiones seguras externas.

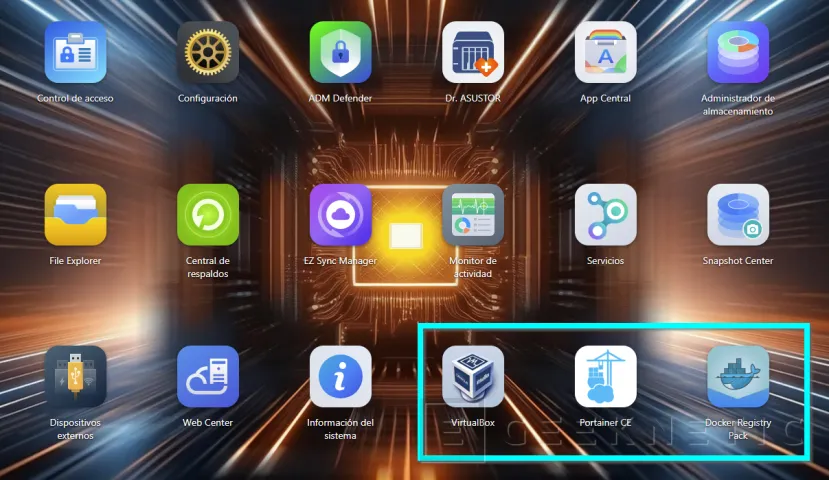

- Docker/Portainer: puedes montar contenedores con reglas de red aisladas.

Hardening Virtualización NAS Asustor

Si corres máquinas virtuales o contenedores Docker desde tu NAS, recuerda:

- Aísla las redes virtuales: que no compartan la misma red que tu NAS principal.

- No les des acceso a puertos sin filtrar.

- Aplica actualizaciones del sistema invitado, igual que lo haces en el NAS.

Y si usas contenedores Docker, define redes personalizadas, limita los volúmenes compartidos, y no corras contenedores privilegiados a menos que sepas lo que haces.

Exponer el NAS a Internet: ¿sí o no?

En general, mejor no. Tendría que ser una pauta básica para todo equipo que guarde datos críticos.

Si realmente necesitas acceso remoto sigue estas pautas:

- Usa VPN. Os dejamos un tutorial oficial.

- Usa autenticación en dos pasos.

- No abras el puerto del panel de control directamente (ni SSH si no está muy bien configurado).

- Habilita alertas por login o acceso sospechoso.

Blinda los datos de tu NAS

Blindar tu NAS no es un capricho, es una necesidad. No se trata de vivir con miedo, sino de aplicar sentido común: minimiza la exposición, controla los accesos, y revisa los logs de vez en cuando. Si tienes bien configurada tu red, tus apps, tus accesos y tus actualizaciones, puedes dormir tranquilo sabiendo que tu NAS no es la próxima víctima de un escaneo automatizado.

Si eres una Pyme o mediana empresa, usa herramientas adicionales para monitorizar como puede ser Suricata, realiza configuraciones en tus firewalls corporativos para restringir aún más los accesos y considera mover tu NAS a una red aislada con accesos limitados.

Fin del Artículo. ¡Cuéntanos algo en los Comentarios!