WireGuard y Mikrotik: Una Solución VPN Moderna para Empresas

WireGuard es un protocolo VPN moderno, rápido y seguro, diseñado para ser más eficiente que tecnologías tradicionales como OpenVPN e IPsec. Su estructura es minimalista y está optimizada para ofrecer alta velocidad, estabilidad y menor consumo de recursos. Usa criptografía avanzada para proporcionar conexiones seguras con menor sobrecarga, lo que lo convierte en una excelente opción para empresas que requieren comunicaciones seguras y eficientes.

Mikrotik, por su parte, a través de su sistema operativo RouterOS (versión 7 o superior), ha integrado WireGuard de forma nativa, permitiendo a las empresas desplegar túneles VPN de manera sencilla y con un rendimiento óptimo. La implementación de WireGuard en Mikrotik es fácil de gestionar y requiere menos configuración en comparación con IPsec, lo que la hace ideal para empresas que necesitan conexiones seguras sin complejidad operativa.

Para las empresas, WireGuard en Mikrotik ofrece ventajas clave:

- Simplicidad en la configuración: Menos parámetros que gestionar.

- Rendimiento superior: Baja latencia y mayor velocidad de transmisión.

- Escalabilidad: Soporte para múltiples conexiones con menor impacto en la CPU.

- Seguridad avanzada: Algoritmos criptográficos modernos.

Esta combinación es ideal para conectar sucursales, empleados remotos y servidores internos de forma segura, mejorando la productividad y la conectividad empresarial.

Aquí explicaremos cómo exportar la configuración de un túnel WireGuard en un router Mikrotik y conectarlo desde un Mac con la aplicación oficial de WireGuard.

Configuración tunel VPN WireGuard en Mikrotik

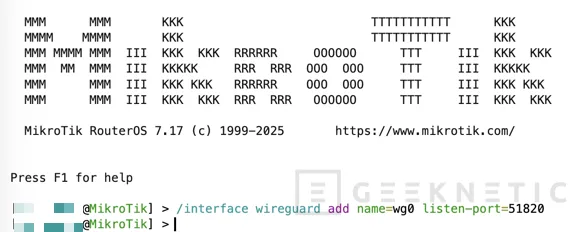

Paso 1: Habilitar WireGuard y crear la interfaz

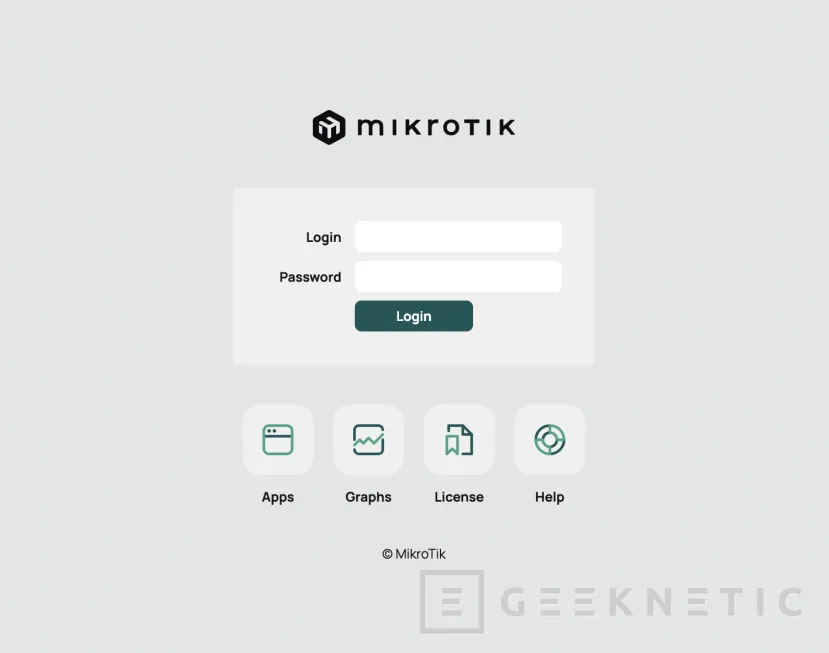

Nos conectamos a la gestión vía web de nuestro router Mikrotik:

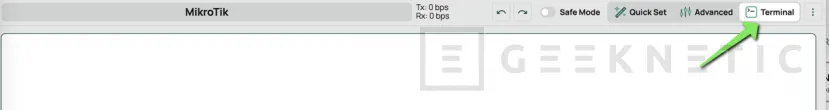

Creamos una nueva interfaz de WireGuard desde la sección terminal:

Lanzamos el siguiente comando:

/interface wireguard add name=wg0 listen-port=51820

Y comprobamos con:

/interface wireguard print

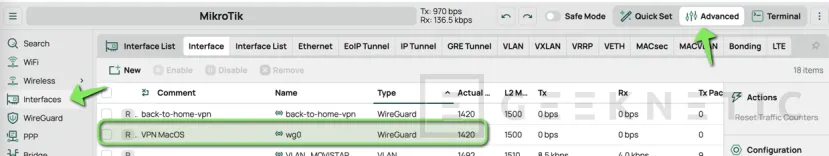

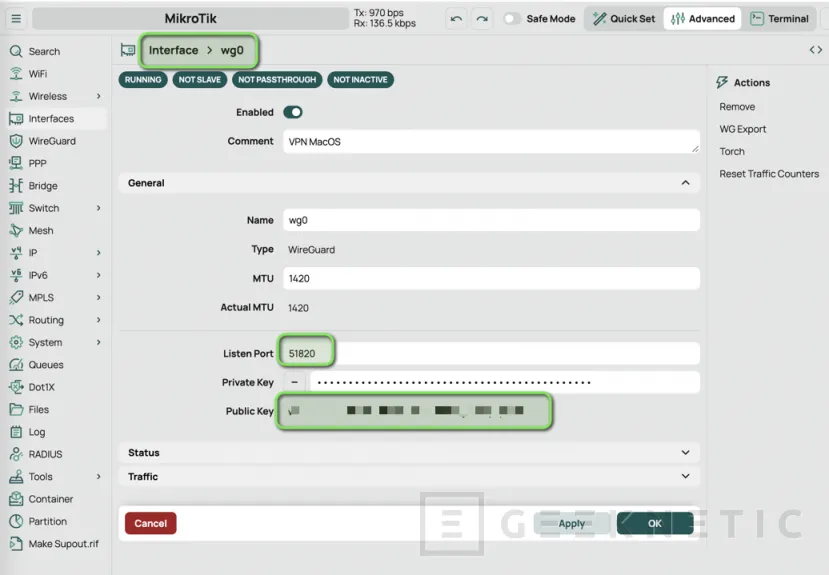

También podemos ver la configuración visualmente desde la sección “Advanced -> Interfaces”:

De todos estos datos necesitaremos la clave pública, necesaria para configurar el cliente.

Paso 2: Configurar direcciones IP y red VPN

Asignamos una IP a la interfaz WireGuard:

/ip address add address=192.168.217.1/24 interface=wg0

Configura el servidor WireGuard para aceptar tráfico desde la VPN:

/ip firewall nat add chain=srcnat src-address=192.168.217.0/24 action=masquerade

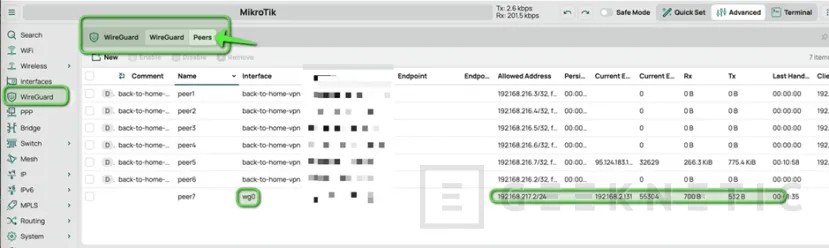

Paso 3: Crear un peer (cliente VPN) para macOS

Generamos una clave pública y privada para el cliente:

/interface wireguard peers add interface=wg0 public-key="ClavePublicaDelCliente" allowed-addresses=192.168.217.2/24

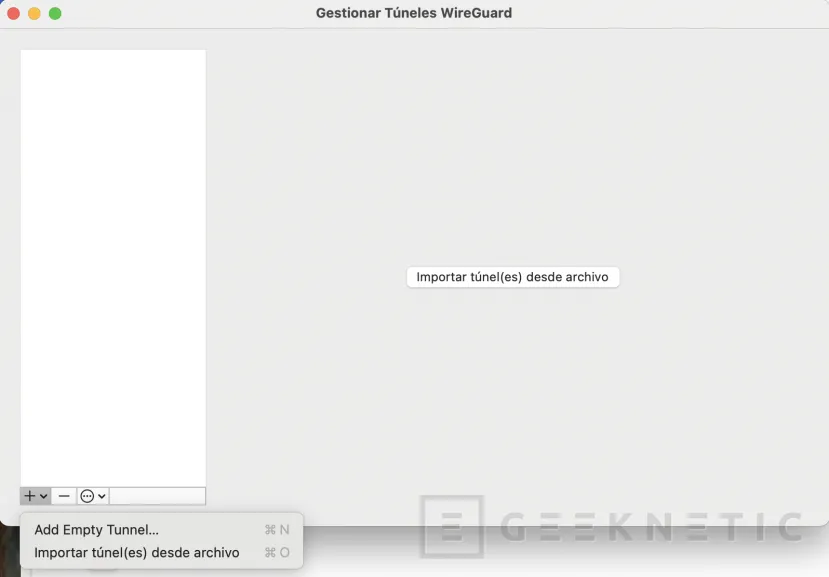

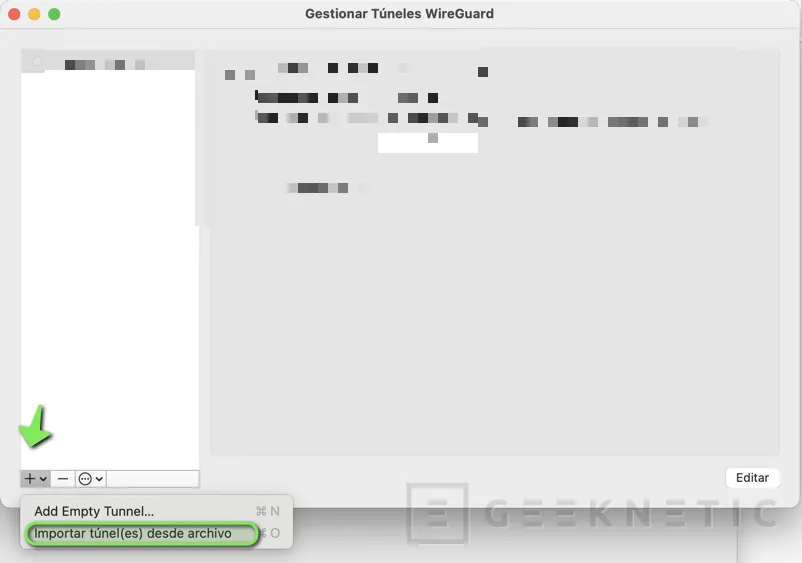

Las claves del cliente las podéis sacar de la siguiente forma. Una vez instalada la aplicación de Wireguard de la APP Store en vuestro MacOS, abrís y pulsáis en el símbolo de “+” --> “Add Empty Tunnel...”:

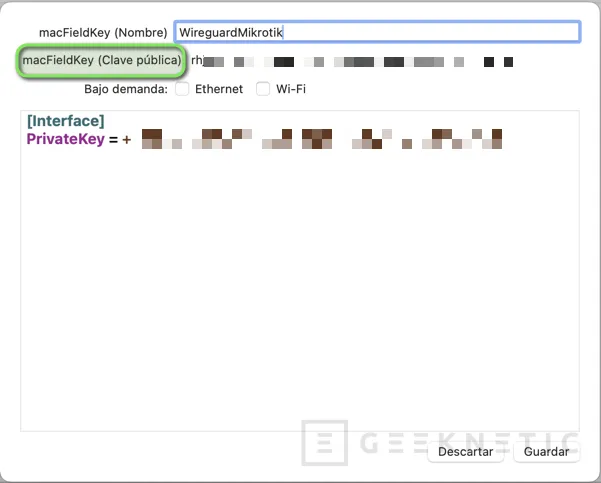

Se abrirá una pantalla y copiaremos la clave pública:

Anota desde la configuración del Mikrotik el puerto y la clave pública:

Exportar la Configuración para MacOS

Paso 1: Crear el archivo de configuración para MacOS

En macOS, WireGuard usa un archivo de configuración .conf. Usa un editor de texto en tu Mac y crea un archivo llamado Mikrotik-WireGuard.conf con el siguiente contenido.

Yo lo lanzo vía consola “nano Documents/Mikrotik-Wireguard.conf”

[Interface]

PrivateKey = ClavePrivadaDelCliente

Address = 192.168.217.2/24

DNS = 8.8.8.8

[Peer]

PublicKey = ClavePublicaDelMikrotik

Endpoint = IP-Pública-Mikrotik:51820 ## Podéis usar el nombre DDNS si no tenéis IP fija

AllowedIPs = 0.0.0.0/0

PersistentKeepalive = 25

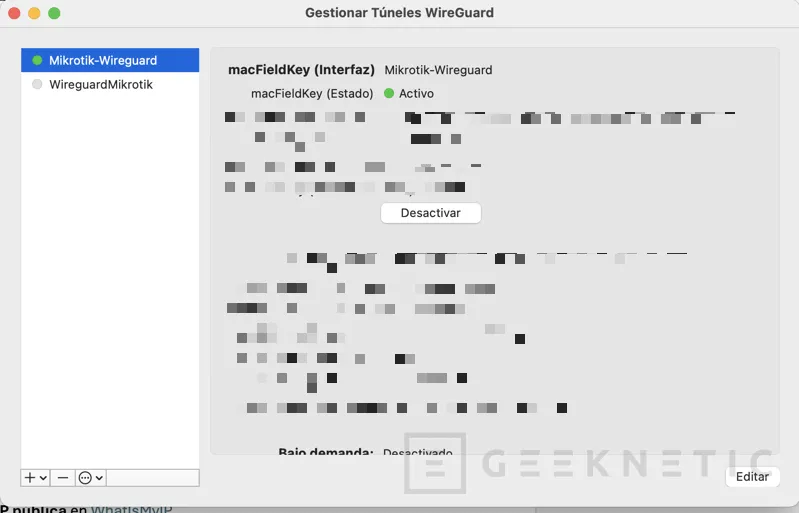

Paso 2: Instalar y Configurar WireGuard en MacOS

- Descarga e instala la aplicación WireGuard desde la App Store.

- Abre la aplicación y haz clic en Import tunnel from file.

- Selecciona el archivo Mikrotik-WireGuard.conf.

- Guarda la configuración y activa el túnel.

Prueba la Conexión VPN

Para verificar que la VPN está funcionando:

- Comprueba tu IP pública en WhatIsMyIP.

- Haz ping al Mikrotik desde macOS:

ping IP_ROUTER

- Si no hay conexión, revisa los logs en Mikrotik:

/log print where message~"wireguard"

También es posible revisar desde el panel de gestión de "Mikrotik -> WireGuard -> Peers" si el interface tiene tráfico de entrada y salida.

Puedes probar a acceder a los servicios de tu red interna, que debería ser accesible con la regla de NAT ya generada inicialmente.

Si tienes más restricciones, prueba a generar reglas en el firewall para permitir tráfico entre la red VPN y la red LAN.

Conclusión: WireGuard y Mikrotik, una Solución VPN Potente y Sencilla para Empresas

Si estás buscando una solución VPN que combine seguridad, velocidad y facilidad de configuración, la combinación de WireGuard y Mikrotik es sin duda una de las mejores opciones disponibles hoy en día. A diferencia de otras soluciones como OpenVPN o IPsec, que pueden ser más complejas de configurar y consumir más recursos, WireGuard se destaca por su diseño minimalista y su eficiencia en la transmisión de datos.

Para empresas, esto se traduce, como ya contábamos en el inicio, en menor latencia, mejor rendimiento y menos tiempo invertido en configuraciones y mantenimiento. Su implementación en RouterOS 7 facilita la integración con infraestructuras ya existentes, permitiendo que sucursales, trabajadores remotos o servidores en la nube se conecten de manera segura y sin complicaciones. Además, al operar con un modelo de claves públicas y privadas, la seguridad es sólida y reduce la exposición a ataques.

Pero lo mejor de todo es que WireGuard en Mikrotik es escalable y flexible. Ya sea que necesites una VPN para acceso remoto, para conectar oficinas o para mejorar la seguridad de la red interna, puedes implementarlo sin necesidad de ser un experto en redes. Y con la facilidad de configuración en MacOS, Windows, Linux y dispositivos móviles, los empleados pueden conectarse sin problemas desde cualquier lugar.

En definitiva, si quieres una VPN potente, sin complicaciones y lista para el futuro, WireGuard y Mikrotik son una elección perfecta.

Fin del Artículo. ¡Cuéntanos algo en los Comentarios!