¿Qué sucede al iniciar sesión en un PC unido a un dominio Active Directory?

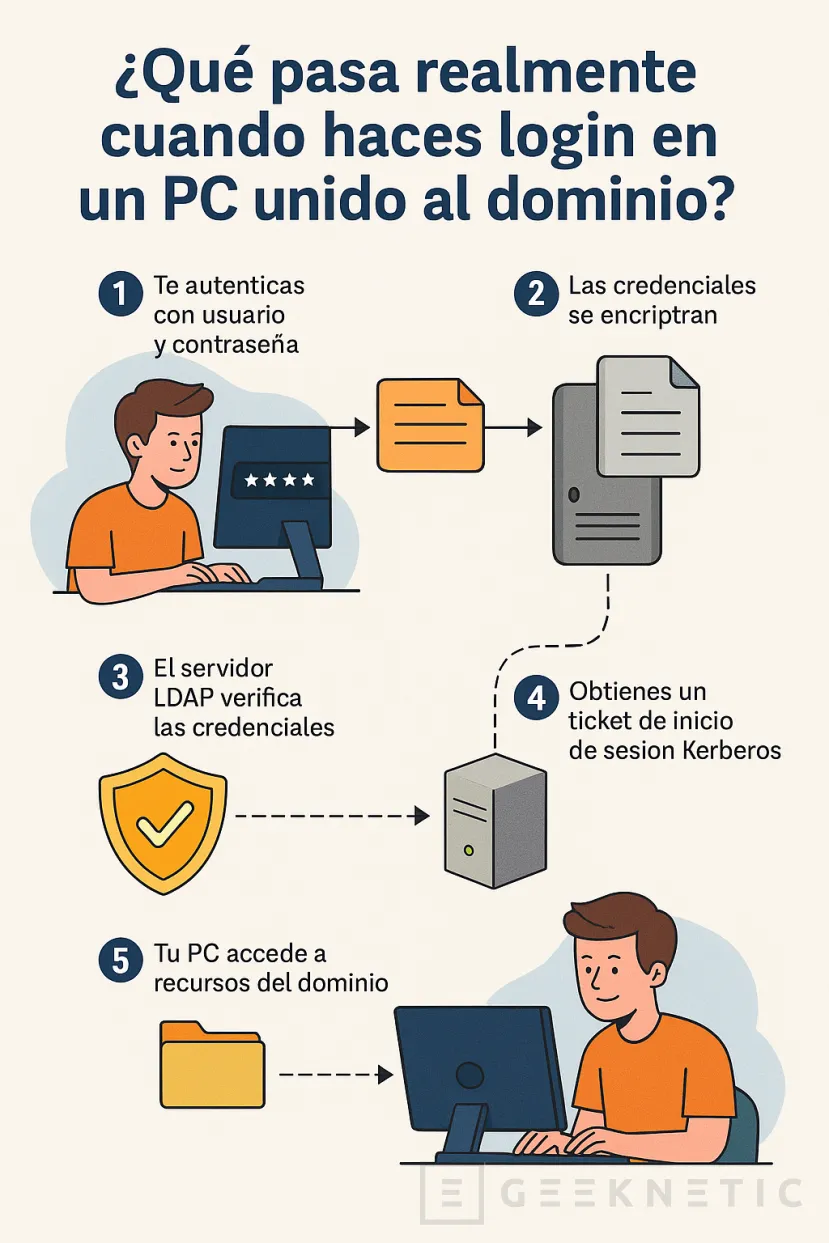

Imagínate esto, estás en una oficina, enciendes tu ordenador y escribes tu usuario y contraseña de Directorio Activo. Le das a "Enter" y por arte de magia tu escritorio se carga, tus accesos están ahí, tu fondo corporativo, impresoras listas y los mapeos de red funcionando. Parece simple, ¿verdad?

Detrás de ese clic en “Iniciar sesión” se disparan decenas de procesos técnicos que involucran autenticación, validaciones, sincronización de políticas, y un pequeño ejército de paquetes de red viajando hacia tu controlador de dominio.

En algo que parece tan simple, se involucran múltiples protocolos, servicios y capas del sistema operativo. Lo mejor, que todo ocurre cada vez, en apenas unos pocos segundos.

Vamos a explicar paso a paso, qué sucede en el Login de un usuario.

Búsqueda del Controlador de Dominio en el Login

Cuando el equipo arranca, lo primero que necesita es encontrar a un controlador de dominio (Domain Controller, o DC). Este es el servidor responsable de autenticar usuarios, aplicar políticas y mantener el orden en un dominio Windows.

Para encontrarlo, el equipo consulta su servidor DNS, pero no hace una búsqueda normal, realiza una consulta SRV.

¿Qué es un registro SRV?

Es un tipo especial de registro en DNS que permite localizar servicios en un dominio. En este caso, busca controladores de dominio que ofrezcan el servicio LDAP (protocolo de directorio).

- El equipo lanza una búsqueda como esta: _ldap._tcp.dc._msdcs.NEGU.LOCAL

A cambio, recibe una lista de controladores de dominio disponibles con sus IPs y prioridades.

¿Qué es un servicio LDAP?

LDAP (Lightweight Directory Access Protocol) es un protocolo que permite acceder y gestionar información en un directorio centralizado. Este directorio suele usarse para almacenar datos como usuarios, grupos, contraseñas, permisos, dispositivos y más.

Imagina LDAP como una agenda telefónica digital de toda tu red, donde cada entrada (usuario o recurso) tiene su ficha, y puedes buscar, leer o modificar esa información desde aplicaciones o sistemas conectados.

Es la base sobre la que trabajan sistemas como Active Directory de Microsoft, OpenLDAP en Linux o servicios de autenticación empresarial. Gracias a LDAP, los equipos pueden autenticar usuarios y controlar accesos de forma centralizada, sin tener que mantener cuentas locales en cada dispositivo.

Kerberos permite la Autenticación del Usuario

Ahora, cuando introduces tu usuario y contraseña, no se envía la contraseña en claro. De hecho, ni siquiera se manda como tal.

Kerberos es el protocolo de autenticación por excelencia en entornos Windows. Usa criptografía simétrica y tickets temporales para garantizar la identidad del usuario sin exponer sus credenciales.

Tu equipo genera un hash de tu contraseña y lo usa para pedir un TGT (Ticket Granting Ticket) al DC. Este ticket es la prueba de que el usuario ha sido autenticado.

¿Qué es un HASH?

Un hash es como una huella digital de un dato, por ejemplo, de una contraseña. Es una cadena de texto que se genera aplicando una fórmula matemática (un algoritmo de hashing) sobre ese dato.

Lo importante es que:

- No es reversible: no puedes obtener la contraseña original a partir del hash.

- Siempre que uses el mismo dato, el resultado es exactamente el mismo.

- Si cambias un solo carácter de la contraseña, el hash resultante cambia completamente.

Ejemplo simple:

Si haces un hash SHA-256 de la palabra "negu123", obtienes algo como:

- 65f5d9b77a8b3d1168d11803ac63f... (etc)

Pero si cambias una letra y haces hash de "negu124", obtienes un resultado totalmente distinto.

¿Por qué se usa esto al iniciar sesión?

Cuando te logueas en un PC unido a un dominio, tu contraseña no viaja tal cual por la red. Se transforma en un hash y es ese valor el que se compara con el que tiene el controlador de dominio. Así nadie puede espiar tu contraseña real en tránsito.

¿Qué es un TGT (Ticket Granting Ticket)?

Es un "boleto de entrada" que emite el KDC (Key Distribution Center) dentro del DC. Con él puedes pedir tickets para acceder a otros servicios dentro del dominio (como archivos, impresoras, etc.).

Si el DC valida el hash, devuelve el TGT. Tu equipo lo guarda en caché para pedir otros accesos sin tener que autenticarse de nuevo cada vez.

La importancia de la sincronización de la hora

Kerberos es muy estricto con el tiempo. Por seguridad, sólo acepta tickets con una diferencia máxima de 5 minutos entre el cliente (tu PC) y el controlador de dominio. Si la hora de tu equipo está desfasada, el DC rechazará el ticket, y no podrás iniciar sesión aunque el usuario y contraseña sean correctos.

Por eso, cuando un equipo se une al dominio, automáticamente empieza a sincronizar su reloj con el del controlador de dominio mediante el servicio W32Time (Windows Time).

Y si usas Linux, deberás asegurarte de que chronyd o ntpd estén sincronizando correctamente contra el mismo servidor de tiempo.

En resumen, sin hora sincronizada, no hay Kerberos. Y sin Kerberos, no hay login.

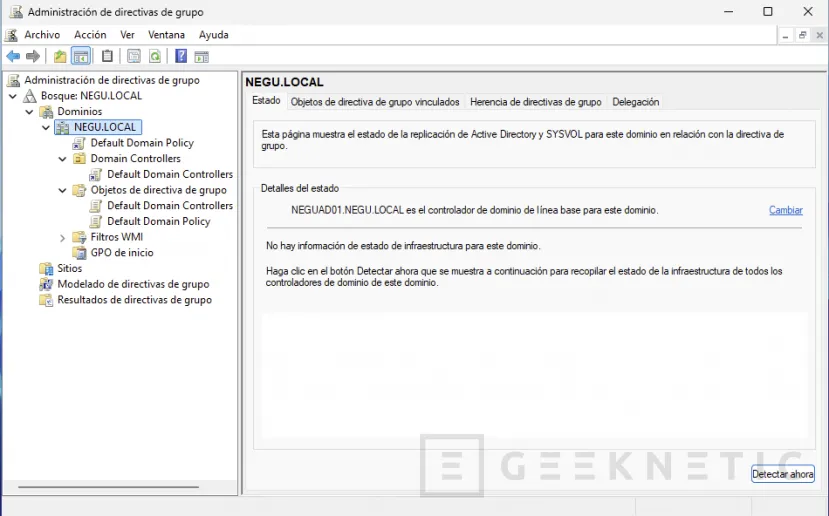

Ejecución de GPO (Políticas de Grupo)

Ahora que estás autenticado, llega el momento de aplicar las Group Policy Objects (GPOs), que son configuraciones centralizadas definidas por el administrador para mantener el orden.

¿Qué es una GPO?

Es un conjunto de reglas y configuraciones aplicadas a usuarios y equipos, desde políticas de seguridad, scripts, accesos de red, fondos de escritorio hasta configuración del firewall o deshabilitar el panel de control.

Las GPOs se aplican por niveles jerárquicos:

- Locales: están en el propio equipo.

- Del Sitio: si tu dominio usa sitios geográficos definidos.

- Del Dominio: reglas generales para todos los usuarios o equipos.

- De la Unidad Organizativa (OU): aplicadas a grupos específicos.

Windows calcula el orden de aplicación y luego descarga las políticas desde el DC (vía SYSVOL, un recurso compartido especial) y ejecuta lo que corresponda: desde scripts de inicio hasta asignación de impresoras.

Perfil de Usuario en Windows

Después viene la validación del perfil de usuario.

¿Qué es un perfil de usuario?

Es un conjunto de carpetas y configuraciones personales (escritorio, documentos, configuración de apps...) que Windows carga al iniciar sesión.

Dependiendo de cómo esté configurado el dominio, puedes tener:

- Perfil local: se guarda solo en ese equipo.

- Perfil móvil (roaming): se sincroniza con el servidor para que lo tengas igual en cualquier equipo del dominio.

- Redirección de carpetas: las carpetas como “Documentos” o “Escritorio” se apuntan a un recurso compartido de red.

Windows comprueba si ya existe el perfil, lo carga, sincroniza si es necesario y continúa.

Recursos y Mapeos de Red

Ya casi estamos. Ahora, con todo validado y sincronizado, el equipo mapea recursos de red:

- Monta las unidades de red (como el Z:\ compartido con tus compañeros).

- Conecta las impresoras predeterminadas o departamentales.

- Ejecuta scripts personalizados definidos por GPOs.

- Crea accesos directos en el escritorio o el menú inicio.

Todo esto se hace en segundo plano mientras aparece tu escritorio.

Comprender el Login de Usuario como SysAdmin

Si gestionas un entorno Windows en Active Directory, es importante entender qué sucede en el sistema con tus usuarios para poder resolver incidencias o mejorar tu Infraestructura.

Como habéis podido ver, una simple pantalla de login esconde una coreografía compleja y precisa entre cliente, servidor, protocolos, servicios y seguridad. Desde el momento que enciendes el equipo, se despliega una obra digital orquestada por Active Directory.

Saber todo esto no solo es útil para IT admins, es clave para diagnosticar problemas de acceso, lentitud en el login, errores de políticas, o conflictos de DNS. Y por supuesto, entender la mecánica interna también te ayuda a mejorar la seguridad y preparar el terreno para auditorías o automatizaciones.

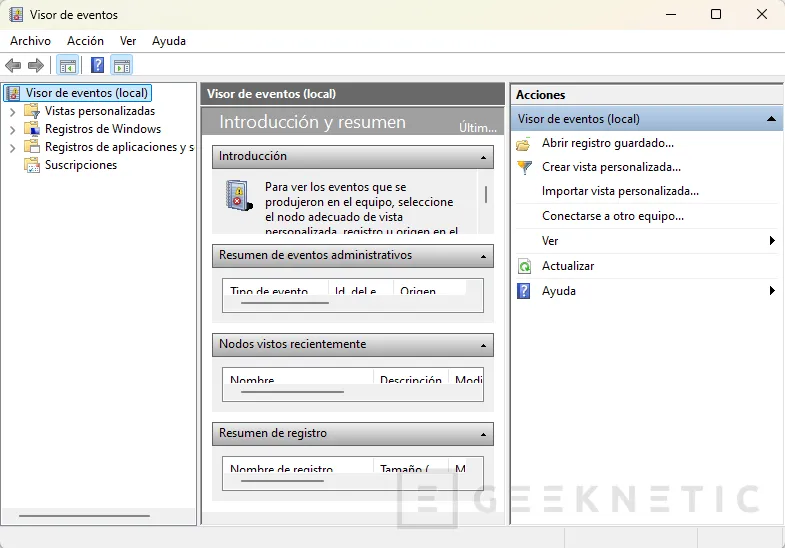

¿Y como puedo analizar el Login de Windows?

Desde el Visor de Eventos, cada paso deja una huella que puedes consultar si algo va mal:

- Seguridad: logs de inicio de sesión, autenticaciones, errores de Kerberos.

- Sistema: eventos relacionados con servicios del sistema operativo.

- Aplicación: errores de perfiles, GPOs o scripts.

Si quieres centralizar estos logs, siempre puedes mejorar agregando seguridad a tu infraestructura con un IDS como Suricata, por ejemplo.

Fin del Artículo. ¡Cuéntanos algo en los Comentarios!