Sistemas de Detección de Intrusiones (IDS): Por qué son Clave para la Seguridad de tu Empresa

por Raúl UnzuéIntroducción: ¿Por qué necesitas un IDS en tu empresa?

Hoy en día, los ataques cibernéticos no son solo cosa de grandes empresas o gobiernos, como vemos constantemente en las noticias o sufrimos la mayoría de SysAdmin. Cualquier organización, por pequeña que sea, puede convertirse en objetivo de ciberdelincuentes. Un simple descuido, como un empleado que hace clic en un enlace malicioso o una configuración de red incorrecta, puede abrir la puerta a un ataque que comprometa datos sensibles.

Aquí es donde entran en juego los Sistemas de Detección de Intrusiones (IDS, por sus siglas en inglés). Su función principal es monitorear el tráfico de la red y los sistemas en busca de actividad sospechosa, alertando a los administradores de posibles amenazas. Pero, ¿cómo funcionan realmente y cómo puedes implementarlos en tu empresa? Vamos a verlo en detalle.

¿Qué es un IDS y cómo funciona?

Un IDS (Intrusion Detection System), como ya hemos indicado, es una herramienta de seguridad que analiza el tráfico de la red o el comportamiento de los dispositivos para detectar actividades anómalas. Aunque un IDS no bloquea ataques por sí solo, sí envía alertas cuando identifica un posible intento de intrusión. Vamos a analizar las tres palabras que componen su nombre:

- INTRUSION:

- La palabra "Intrusión" hace referencia a cualquier intento de acceso no autorizado o actividad maliciosa en un sistema o red. Puede incluir ataques internos y externos.

- Ejemplos:

- Un atacante intenta acceder a una base de datos sin credenciales

- Un malware que escanea la red en busca de vulnerabilidades

- Un usuario interno que accede a información a la que no debería tener permisos

- DETECTION:

- La "Detección" es la capacidad del IDS de identificar comportamientos sospechosos en la red o en los sistemas de una organización. Un IDS no previene ataques, sino que los detecta y alerta a los administradores de seguridad.

- Ejemplo:

- Si un usuario intenta iniciar sesión 50 veces en un minuto, el IDS puede considerarlo un ataque de fuerza bruta (Windows, por ejemplo, ya implementa seguridad para estos ataques) y alertar a los administradores.

- SYSTEM:

- El IDS es un "Sistema" de seguridad informática que monitorea la actividad de la red o de los dispositivos conectados para detectar intrusiones.

- Ejemplo:

- Un NIDS como Snort o Suricata, de los que hablaremos en el artículo, revisa todo el tráfico de red en una empresa

Tipos principales de IDS

Existen dos tipos principales de IDS:

NIDS (Network-based IDS)

- Se instala en un punto estratégico de la red (por ejemplo, detrás del firewall) sobre un host específico (servidor o PC).

- Inspecciona paquetes de datos en tiempo real en busca de comportamientos sospechosos (logs, procesos, y archivos del sistema).

- Ejemplo: Snort, Suricata, Zeek (Bro).

HIDS (Host-based IDS)

- Se instala en servidores o estaciones de trabajo.

- Monitorea registros de eventos, integridad de archivos y actividad de usuarios. Analiza el tráfico de red en busca de patrones sospechosos o ataques conocidos.

- Ejemplo: OSSEC, Wazuh, Tripwire.

Muchas veces se combinan HIDS y NIDS, en lo denominando Hybrid IDS (HIDS + NIDS), analizando tanto eventos en hosts individuales como tráfico de red.

Adicionalmente, para entornos Wifi, existe a su vez otro tipo de IDS más específico, como es el:

WIDS (Wireless IDS)

- Diseñado para detectar ataques en redes WiFi, como accesos no autorizados, ataques de deauth o Rogue APs (Un Rogue AP es un Punto de Acceso no autorizado conectado a la red de la empresa o institución y manejado por alguien que no ha sido aprobado).

- Ejemplo: Kismet, Aircrack-ng

Cada tipo de IDS tiene sus ventajas y desventajas. HIDS es útil para análisis forense en EndPoints, mientras que NIDS permite proteger toda la red. WIDS es clave en entornos con acceso inalámbrico.

Métodos de Detección de Intrusiones

Existen distintos enfoques para detectar ataques dentro de un IDS:

Detección Basada en Firmas (Signature-Based)

- Similar a un antivirus, compara patrones de tráfico con una base de datos de firmas conocidas.

- Ventaja: Rápido y eficaz contra amenazas conocidas.

- Desventaja: No detecta ataques nuevos (zero-days).

- Ejemplo: Snort con reglas de Emerging Threats.

Detección Basada en Anomalías (Anomaly-Based)

- Utiliza modelos estadísticos o machine learning para identificar tráfico anómalo.

- Ventaja: Puede detectar ataques desconocidos o zero-days.

- Desventaja: Mayor tasa de falsos positivos.

- Ejemplo: Suricata con machine learning para análisis de tráfico.

Híbrido (Heurística + Firmas)

- Combina patrones conocidos con análisis de comportamiento para mejorar la precisión.

- Ejemplo: Zeek (Bro), que permite analizar tráfico HTTP, DNS y SSH en profundidad.

Fuentes de Reglas para IDS

Utilizar fuentes actualizadas de reglas es clave para mantener un IDS eficiente y detectar amenazas en tiempo real. Dependiendo de tu infraestructura, puedes combinar reglas de Snort, Suricata, Zeek, OSSEC y Wazuh para crear un sistema de seguridad integral.

Si quieres mantenerte al día con las nuevas amenazas, suscríbete a fuentes como Emerging Threats, Talos o SANS y automatiza la actualización de reglas en tus IDS para una mejor protección.

Estas fuentes ofrecen listas de firmas y reglas para detectar amenazas, ataques y anomalías en la red o en los sistemas.

A continuación, os entregamos algunos enlaces donde podéis encontrar y descargar reglas para vuestro IDS:

Reglas para Snort y Suricata

Snort y Suricata usan reglas basadas en firmas para detectar ataques. Estas son algunas de las fuentes más populares:

- Emerging Threats (ET)

- Reglas gratuitas y comerciales para detectar malware, ataques de red y amenazas avanzadas.

- Compatible con Snort y Suricata.

- Descarga reglas gratuitas:

wget https://rules.emergingthreats.net/open/suricata-5.0/emerging.rules.tar.gz

tar -xvzf emerging.rules.tar.gz -C /etc/suricata/rules/- Snort Community Rules

- Reglas gratuitas de la comunidad de Snort.

- Para descargarlas:

wget https://www.snort.org/downloads/community/community-rules.tar.gz

tar -xvzf community-rules.tar.gz -C /etc/snort/rules/- Snort Subscriber Ruleset

- Reglas más avanzadas disponibles solo para usuarios con suscripción de pago.

- ETPro Ruleset (Emerging Threats Pro)

- Versión comercial con detección avanzada de amenazas emergentes.

- Talos Intelligence Ruleset

- Conjunto de reglas mantenidas por Cisco Talos, utilizado en Snort.

Reglas para Zeek (Bro)

Zeek no usa reglas basadas en firmas como Snort o Suricata, sino que emplea scripts personalizados para analizar el tráfico.

- Zeek Scripts Repository

- Scripts de detección de intrusiones creados por la comunidad.

- Zeek Package Manager

- Colección oficial de paquetes de detección.

- Ejemplo de script Zeek para detectar escaneos de puertos:

event conn_established(c: connection) {

if (c$service == "ssh" && c$id$resp_h in SSH_BRUTE_FORCE_IPS) {

print fmt("Posible ataque de fuerza bruta SSH desde %s", c$id$orig_h);

}

}

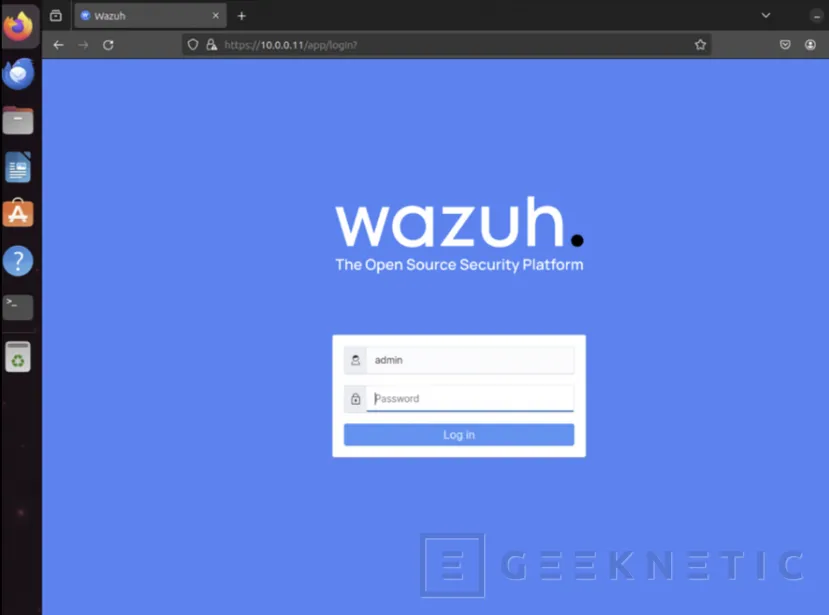

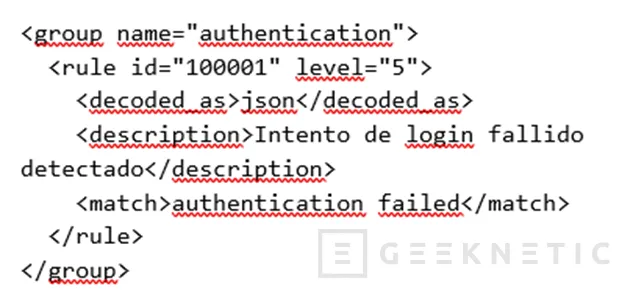

3. Reglas para OSSEC y Wazuh (HIDS)

OSSEC y Wazuh se centran en la detección de intrusiones en hosts individuales.

- Reglas oficiales de OSSEC

- Reglas para detectar malware, rootkits y cambios sospechosos en archivos.

- Wazuh Rules

- Reglas específicas para detección de ataques en servidores.

- Ejemplo de regla en OSSEC para detectar intentos fallidos de login (local_rules.xml):

- SANS Internet Storm Center (ISC)

- Fuente de inteligencia de amenazas con reglas listas para OSSEC/Wazuh.

Soluciones Open Source vs Comerciales

El mercado de los Sistemas de Detección de Intrusiones (IDS) e Sistemas de Prevención de Intrusiones (IPS) está compuesto por diversas soluciones que varían en popularidad y cuota de mercado.

Diferencias entre IDS / IPS

Aunque muchas veces las soluciones comerciales los implementan en el mismo hardware, os explicamos las diferencias principales entre ellos:

|

Característica |

IDS (Detección) |

IPS (Prevención) |

|

Función principal |

Monitorear y alertar |

Detectar y bloquear |

|

Actúa en tiempo real |

No (detecta, pero no bloquea) |

Sí (detiene ataques inmediatamente) |

|

Impacto en el tráfico |

Bajo (pasivo) |

Alto (activo, puede causar latencia) |

|

Ubicación en la red |

Monitorización fuera de la línea principal |

En línea (entre el tráfico de entrada/salida) |

|

Requiere intervención humana |

Sí, para analizar alertas |

No, bloquea automáticamente |

|

Ejemplos de amenazas detectadas |

Ataques de fuerza bruta, malware en tráfico |

Ataques de fuerza bruta, SQL injection, exploits en tiempo real |

|

Ejemplo de uso |

SOC (Centro de Operaciones de Seguridad) para análisis forense |

Empresas que necesitan evitar ataques en tiempo real |

A continuación, os presentamos algunas de las soluciones más destacadas utilizadas por las empresas:

Principales Soluciones IDS/IPS:

- Cisco Systems: Ofrece soluciones integradas de IDS/IPS que son ampliamente adoptadas en el sector empresarial.

- McAfee: Proporciona sistemas de detección y prevención de intrusiones con una presencia significativa en el mercado.

- IBM: Cuenta con soluciones de seguridad que incluyen capacidades de IDS/IPS, utilizadas por diversas organizaciones.

- Hewlett Packard Enterprise (HPE): Ofrece productos de seguridad con funcionalidades de detección y prevención de intrusiones.

- Check Point Software Technologies: Desarrolla soluciones de seguridad que incorporan IDS/IPS, reconocidas en el mercado.

Según un informe de Business Research Insights, el tamaño del mercado global de sistemas de detección y prevención de intrusiones fue de aproximadamente 5.322,4 millones de dólares en 2022 y se espera que alcance los 8.060,74 millones de dólares para 2031, con una tasa compuesta anual del 4,7% durante el período de pronóstico.

Las empresas suelen seleccionar soluciones IDS/IPS basándose en factores como la escalabilidad, la integración con infraestructuras existentes y el soporte técnico ofrecido por el proveedor.

Aquí os mostramos un listado de las soluciones IDS más utilizadas, tanto Open-Source como comerciales:

IDS Open-Source

- Snort : Uno de los IDS más populares, basado en firmas y ampliamente utilizado en entornos empresariales y académicos.

- Suricata : IDS/IPS de alto rendimiento, con soporte para inspección profunda de paquetes (DPI) y multicore.

- Zeek (Bro) : IDS que se enfoca en el análisis de tráfico y generación de registros detallados en vez de detección basada en firmas.

- OSSEC : IDS basado en host (HIDS) con análisis de logs, detección de rootkits y monitorización de integridad de archivos.

- Security Onion : Plataforma de detección de amenazas que combina Suricata, Zeek y OSSEC en un solo entorno.

- Wazuh : Basado en OSSEC, ofrece monitoreo en tiempo real, análisis de logs y detección de anomalías.

- AIDE (Advanced Intrusion Detection Environment) : IDS basado en host que verifica la integridad de archivos del sistema.

- Fail2Ban : Herramienta de prevención de intrusiones basada en análisis de logs y bloqueo de direcciones IP maliciosas.

IDS Comerciales

- Cisco Firepower : Solución IDS/IPS integrada en los dispositivos de seguridad de Cisco.

- Palo Alto Networks Threat Prevention : IDS/IPS integrado en los firewalls de Palo Alto.

- IBM Security QRadar : SIEM con capacidades de detección de intrusiones en red y correlación de eventos.

- McAfee Network Security Platform : Solución de seguridad avanzada para protección en tiempo real contra amenazas.

- Trend Micro TippingPoint : IDS/IPS de alto rendimiento para redes empresariales.

- Check Point Intrusion Prevention System : IDS/IPS integrado en los dispositivos de seguridad Check Point.

- Juniper Networks IDP Series : Detección de intrusos con capacidades avanzadas de correlación de amenazas.

- SolarWinds Security Event Manager : SIEM con capacidades de detección y respuesta ante amenazas.

- Fortinet FortiGate IPS : IDS/IPS integrado en los firewalls FortiGate para protección en redes empresariales.

- Darktrace : IDS basado en IA que aprende patrones de tráfico de red y detecta anomalías.

Implementar un IDS en Redes Empresariales

Para poder implementar un sistema de detección de intrusiones (IDS) dependemos del tamaño de la empresa, el volumen de tráfico que maneja y el presupuesto. A continuación, os indicamos qué IDS usaría en cada caso y por qué, pero para tener más claro la necesidad, os explicamos donde se configura a nivel de red.

Para implementar un IDS correctamente, es necesario definir su ubicación en la red y su configuración, os dejamos una tabla comparativa de ventajas y desventajas:

Ubicación del IDS en la Red

|

Ubicación |

Ventajas |

Desventajas |

|---|---|---|

|

Antes del firewall |

Detecta ataques antes de que entren a la red. |

Puede generar falsos positivos debido a tráfico legítimo bloqueado. |

|

Después del firewall |

Solo analiza tráfico permitido, reduciendo ruido. |

Puede perder visibilidad de ataques bloqueados. |

|

Modo TAP/SPAN * |

Monitorea sin interferir con la red. |

No bloquea ataques, solo los detecta. |

* En el modo TAP (Test Access Point), un dispositivo físico se coloca entre dos puntos de la red para capturar el tráfico sin afectar a la red. En el modo SPAN (Swith Port Analyzer), el switch duplica el tráfico de una o varias interfaces a un puerto de monitoreo

A continuación, os indicamos qué IDS usaría si necesitaría implementarlo en una Pyme o en una gran Empresa:

¿Que IDS implementaríamos en una Pyme o pequeña empresa?

Soluciones recomendadas:

- Snort (Open Source) : Fácil de implementar y con buen soporte comunitario.

- Suricata (Open Source) : Alternativa moderna a Snort con mejor rendimiento en redes de alto tráfico.

- Security Onion (Open Source - Suite Completa) : Incluye Snort, Suricata y Zeek, ideal para análisis forense.

- FortiGate con IDS integrado (Comercial - Fortinet) : Integrado con firewall, fácil administración.

- Cisco Meraki MX con IDS (Comercial) : Solución basada en la nube, buena para entornos sin un equipo de TI grande.

Configuración ideal para una PYME:

- Firewall con IDS integrado:

- Opción Open Source: pfSense + Snort/Suricata

- Opción Comercial: FortiGate o Meraki MX

- Monitoreo de tráfico en tiempo real: Security Onion

- Alertas configuradas para ataques básicos y accesos no autorizados.

- Bajo consumo de hardware y administración sencilla.

¿Por qué?

Las pequeñas empresas tienen recursos limitados y requieren soluciones de fácil implementación con mínima administración.

Solución IDS en Empresa grandes

Soluciones recomendadas:

- Zeek (Open Source - Análisis de tráfico avanzado) : Más potente que Snort para detección de tráfico anómalo.

- Suricata (Open Source - Alto rendimiento) : Puede analizar tráfico en paralelo con múltiples hilos.

- Cisco Firepower (Comercial - Cisco) : Integrado con su ecosistema de seguridad, ideal para grandes redes.

- Palo Alto Networks IDS/IPS (Comercial) : Machine learning y reglas avanzadas en NGFW.

- IBM QRadar (SIEM con IDS integrado - Comercial) : Análisis de amenazas con inteligencia artificial.

- Splunk Enterprise Security (SIEM) : Puede integrarse con IDS para correlación de eventos.

Configuración ideal para una gran empresa:

- Red segmentada por VLANs y con balanceo de carga.

- IDS distribuido con sensores en diferentes segmentos de la red.

- SIEM como QRadar/Splunk para correlación de eventos de seguridad.

- Firewall de nueva generación (NGFW) con IPS/IDS integrado.

- Análisis de tráfico con Zeek y Suricata en puntos críticos.

- Inteligencia de amenazas integrada (Threat Intelligence).

¿Por qué?

Las grandes empresas manejan grandes volúmenes de tráfico y múltiples sedes, por lo que requieren soluciones escalables y con correlación de eventos en tiempo real.

Un IDS es una inversión en ciberseguridad y continuidad del negocio

En conclusión...

Sea cual sea el tamaño de la empresa, la detección es el primer paso hacia la prevención. Un IDS bien configurado marca la diferencia entre un incidente detectado a tiempo y una catástrofe de seguridad.

Un IDS no solo detecta ataques en tiempo real, sino que también ayuda a prevenir pérdidas financieras, reputacionales y operativas. Sin una estrategia de detección temprana, una empresa podría descubrir demasiado tarde que ha sido víctima de un ataque, cuando los datos ya han sido robados o la infraestructura comprometida.

En una mediana o gran empresa, que quiera cumplir normativas como ISO 27001, GDPR o PCI-DSS, creo que es imprescindible disponer de un sistema de este estilo, conjuntamente con otras herramientas que ayuden a la seguridad proactiva.

¡Recordad! Implementar y mantener un Sistema de Detección de Intrusos (IDS) no es simplemente instalarlo y olvidarse. Como cualquier solución de ciberseguridad, su eficacia depende de una correcta configuración, mantenimiento y monitoreo continuo.

Fin del Artículo. ¡Cuéntanos algo en los Comentarios!