Fortaleciendo la Seguridad en Redes de Proxmox: Claves para una Infraestructura Sólida

por Raúl UnzuéProxmox VE: Plataforma robusta de Virtualización

Proxmox VE, como hemos hablado en otras entradas, es una de las soluciones de virtualización más populares para empresas que buscan una plataforma confiable, robusta y flexible. Sin embargo, a medida que creamos infraestructuras más complejas con múltiples máquinas virtuales y contenedores, la seguridad de la red se vuelve un punto crítico.

Aunque muchas empresas ya cuentan con firewalls y switches corporativos, la configuración interna de Proxmox puede marcar la diferencia entre una red segura y una susceptible a ataques.

En esta entrada, abordaremos las mejores prácticas para asegurar una infraestructura de red en Proxmox VE, incluyendo la configuración de interfaces Linux como Bridge, Bond y VLAN, así como sus equivalentes en Open vSwitch (OVS). Analizaremos las diferencias clave y las mejores estrategias para mitigar riesgos de seguridad.

En esta guía, se detallaremos las mejores prácticas para optimizar redes y seguridad en Proxmox VE, basándonos en la documentación oficial y nuestra experiencia en entornos de producción.

Tipos de redes en Proxmox VE

Proxmox VE utiliza un modelo de red basado en Linux Bridges, similar a los switches físicos. También permite configuraciones avanzadas con VLANs, bonding y SDN (Software Defined Networking).

|

Tipo de Red |

Descripción |

|

Linux Bridge (vmbrX) |

Actúa como un switch virtual para conectar VMs y contenedores. |

|

VLANs (IEEE 802.1Q) |

Permite segmentar el tráfico de red dentro de Proxmox. |

|

Bonding |

Agrega múltiples interfaces físicas para mayor ancho de banda y redundancia. |

|

SDN (Software Defined Networking) |

Permite crear redes virtualizadas de manera flexible. |

|

Red NAT |

Aísla las VMs y contenedores, permitiendo solo tráfico saliente. |

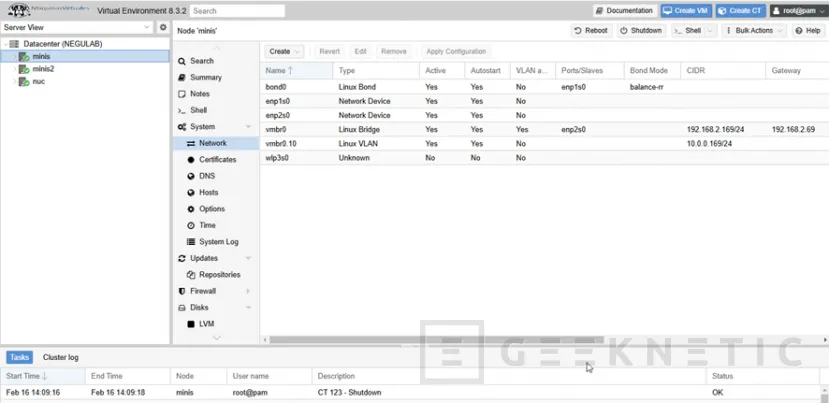

Configuración de Redes en Proxmox VE

En Proxmox, las redes se gestionan mediante la pila de red de Linux y permiten configurar distintos tipos de interfaces dependiendo de las necesidades de la infraestructura. Estos incluyen:

- Bridges (vmbrX): Actúan como switches virtuales y permiten que las máquinas virtuales y contenedores compartan interfaces físicas.

- Bonds (bondX): Agrupan múltiples interfaces físicas para mejorar redundancia y ancho de banda.

- VLANs (ethX.Y o vmbrX.Y): Separan el tráfico de red en segmentos aislados.

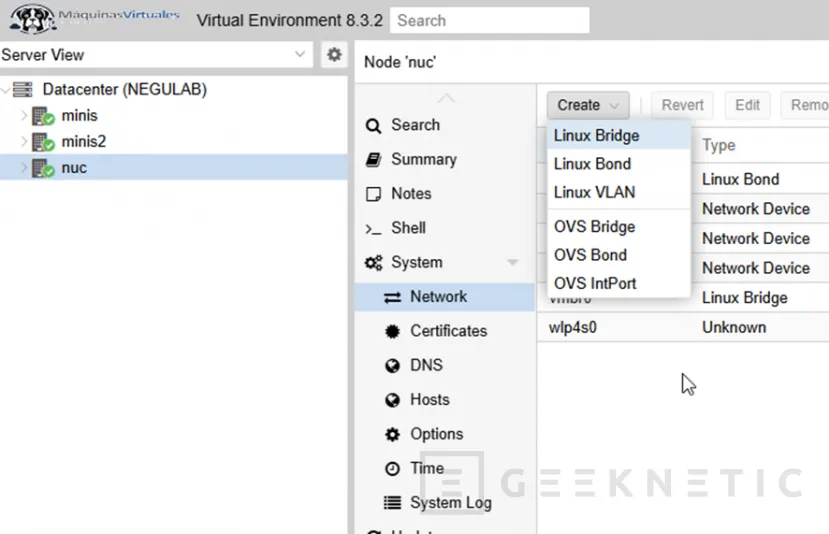

Además de estos, Proxmox permite el uso de Open vSwitch (OVS), una alternativa más avanzada con mayor capacidad de control sobre el tráfico de red.

Seguridad en la Configuración de Red

Aislamiento de Máquinas Virtuales con VLANs

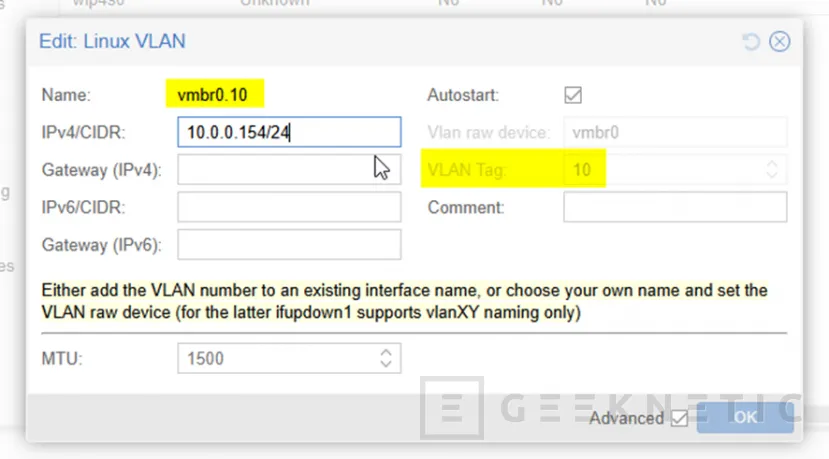

El uso de VLANs permite segmentar la red y evitar que diferentes servicios o departamentos se mezclen. Para ello, se recomienda:

- Configurar VLANs en el switch corporativo y asegurarse de que las interfaces de Proxmox usen trunks correctamente.

- En Proxmox, definir VLANs en los bridges mediante vmbrX.Y o utilizar Open vSwitch para mayor flexibilidad.

- Aplicar ACLs en los switches físicos para restringir el tráfico entre VLANs cuando no sea necesario.

Bloqueo de MAC Spoofing y Protección contra Ataques ARP

Un atacante interno podría manipular direcciones MAC o realizar ataques ARP spoofing para interceptar tráfico. Para mitigar esto:

- Configurar reglas de anti-spoofing en el firewall corporativo y en los switches.

- En Proxmox, utilizar OVS con políticas de seguridad en los puertos ("mac-learning=no" en bridges OVS).

- Usar ebtables en entornos Linux para bloquear paquetes ARP maliciosos.

Implementación de Bonds para Alta Disponibilidad

El uso de Bonding en Proxmox es clave para garantizar redundancia de red. Algunas recomendaciones incluyen:

- Usar modo 802.3ad (LACP) si el switch lo soporta, para balancear carga y aumentar el ancho de banda.

- En caso de switches independientes, utilizar modo active-backup para garantizar failover en caso de caída de una interfaz.

- Monitorizar constantemente los enlaces de bond para detectar fallos de red.

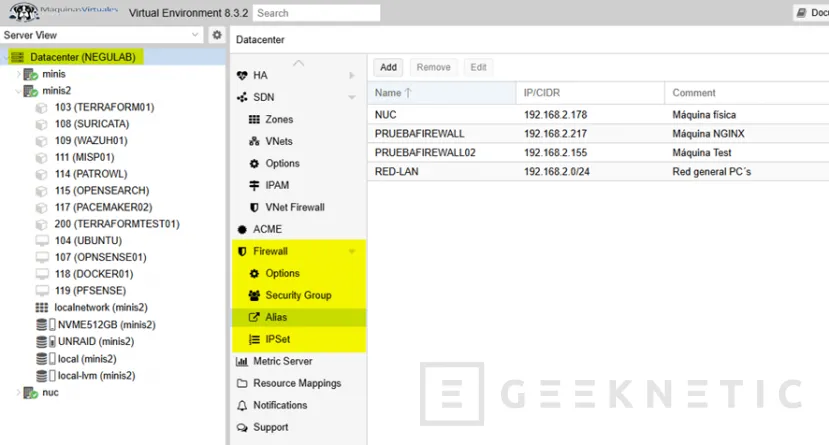

Configuración de Firewall Interno

Aunque la empresa ya tenga un firewall externo, es recomendable aplicar políticas de filtrado a nivel de Proxmox:

- Activar el firewall de Proxmox en la GUI y definir reglas de entrada/salida específicas por VM.

- Bloquear tráfico innecesario entre VLANs internas.

- Restringir accesos administrativos a la interfaz web de Proxmox solo desde IPs confiables.

Monitoreo de Tráfico y Detección de Intrusiones

No basta con configurar la seguridad, sino que también es clave monitorizar constantemente:

- Usar tcpdump o Wireshark en los nodos para analizar tráfico sospechoso.

- Implementar sistemas de detección de intrusos (IDS) como Suricata o Snort para analizar patrones de tráfico malicioso (os hablábamos de estos sistemas en las siguiente entrada)

- Configurar alertas en Proxmox mediante herramientas como Zabbix o Prometheus para detectar actividad inusual en las interfaces.

Diferencias entre Linux Bridge y Open vSwitch

Aunque ambos métodos permiten gestionar redes en Proxmox, hay diferencias clave en seguridad y funcionalidad. A continuación, os dejamos una tabla donde comparamos ambos métodos:

|

Característica |

Linux Bridge |

Open vSwitch (OVS) |

|---|---|---|

|

Configuración |

Sencilla, basada en ifupdown2 |

Más avanzada, mayor control |

|

Seguridad |

Menos control sobre el tráfico |

Soporte para reglas ACLs y filtrado avanzado |

|

Escalabilidad |

Limitado a reglas de iptables/ebtables |

Mejor gestión en entornos grandes |

|

Compatibilidad |

Compatible con la mayoría de servicios Linux |

Requiere aprender su sintaxis |

|

Redundancia |

Compatible con bonding tradicional |

Mayor control sobre enlaces fallidos |

Para entornos pequeños o medianos, Linux Bridge es suficiente. Sin embargo, para redes más avanzadas o con requisitos de seguridad estrictos, OVS es la mejor opción.

Otras pautas de Seguridad en Proxmox

Deshabilitar el Acceso Root por SSH

Modificar el archivo de configuración de SSH para prevenir accesos innecesarios:

nano /etc/ssh/sshd_configCambiar las siguientes líneas:

PermitRootLogin no

PasswordAuthentication no

AllowUsers usuario_admin

- Explicación:

- Deshabilita el acceso SSH para root.

- Solo permite autenticación con clave SSH.

- Restringe el acceso SSH a usuarios específicos.

Reiniciar el servicio SSH:

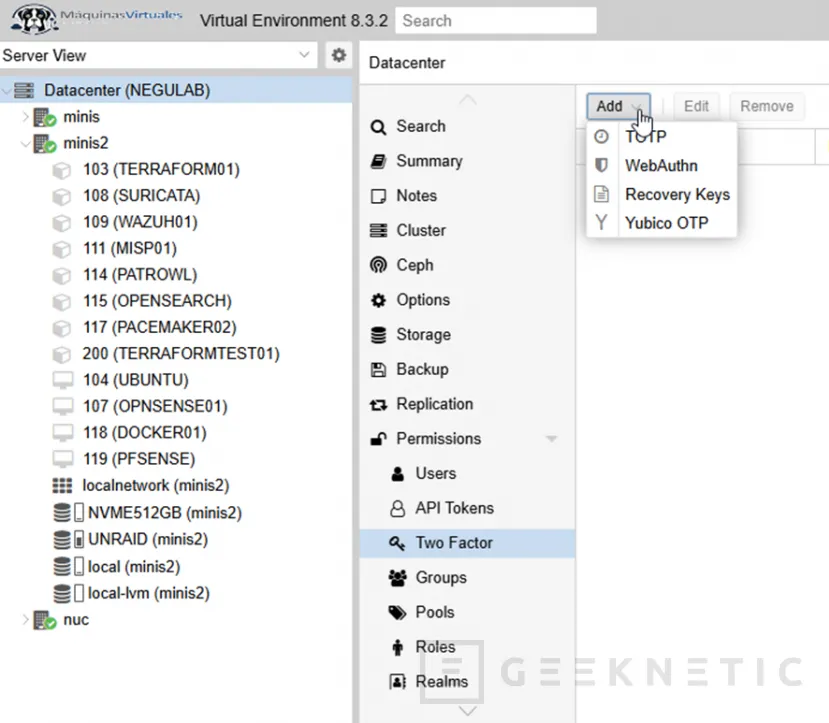

systemctl restart sshHabilitar Autenticación en Dos Factores (2FA)

Podemos proteger los accesos a la gestión con doble factor de autenticación. Desde la interfaz web de Proxmox VE:

- Ir a Datacenter -> Users.

- Seleccionar el usuario root@pam y editar.

- Activar TOTP (Google Authenticator, Authy).

- Escanear el código QR y guardar los cambios.

Usar Claves SSH en Lugar de Contraseñas

Generar una clave SSH en el cliente:

ssh-keygen -t rsa -b 4096

Copiar la clave al servidor Proxmox:

ssh-copy-id usuario_admin@IP_DE_PROXMOX

Restringir Acceso a la Interfaz Web

Si la administración web solo debe estar disponible en una red interna, se puede restringir con el firewall:

iptables -A INPUT -p tcp --dport 8006 -s 192.168.2.0/24 -j ACCEPT

iptables -A INPUT -p tcp --dport 8006 -j DROP

- Esto solo permite conexiones desde la red 192.168.2.0/24.

Fortalecer el Firewall en Proxmox VE

Proxmox VE incluye su propio firewall, que permite establecer reglas para nodos y VMs.

Habilitar el Firewall

Desde la interfaz web:

- Ir a Datacenter -> Firewall.

- Activar el firewall globalmente.

Para habilitarlo manualmente desde CLI:

pve-firewall enable

Separar el Tráfico de Gestión y Producción

Para evitar que el tráfico de administración de Proxmox VE se mezcle con el tráfico de VMs, se recomienda usar VLANs.

Ejemplo de configuración en /etc/network/interfaces:

auto vmbr0.10

iface vmbr0.10 inet static

address 192.168.10.1

netmask 255.255.255.0

vlan-raw-device vmbr0

Seguridad en Virtual Machines y Contenedores

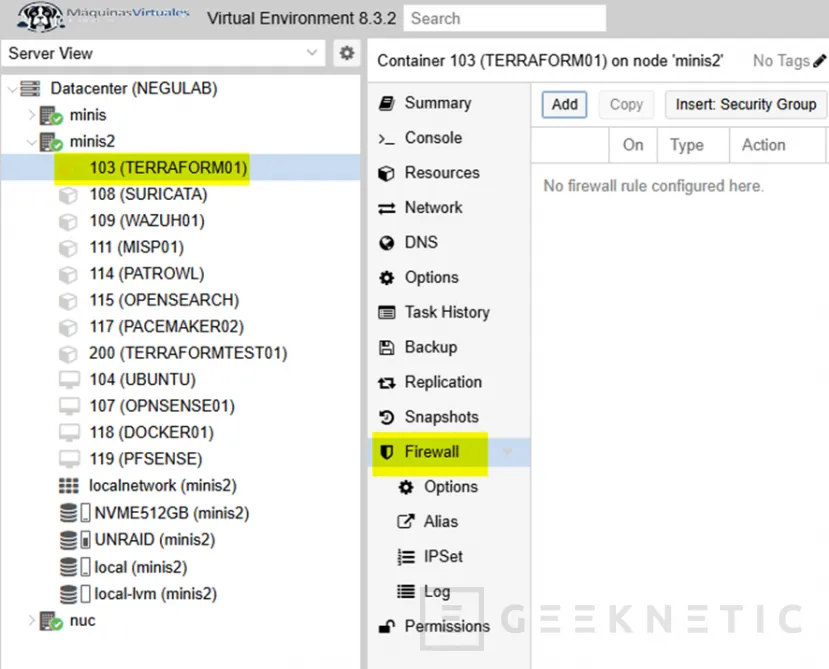

En las VM y Contenedores de Proxmox, se puede configurar un firewall personalizado. Por ejemplo, en máquinas claves de tu empresa. Desde la interfaz de Proxmox VE:

- Ir a VM -> Firewall.

- Habilitar firewall y agregar reglas específicas.

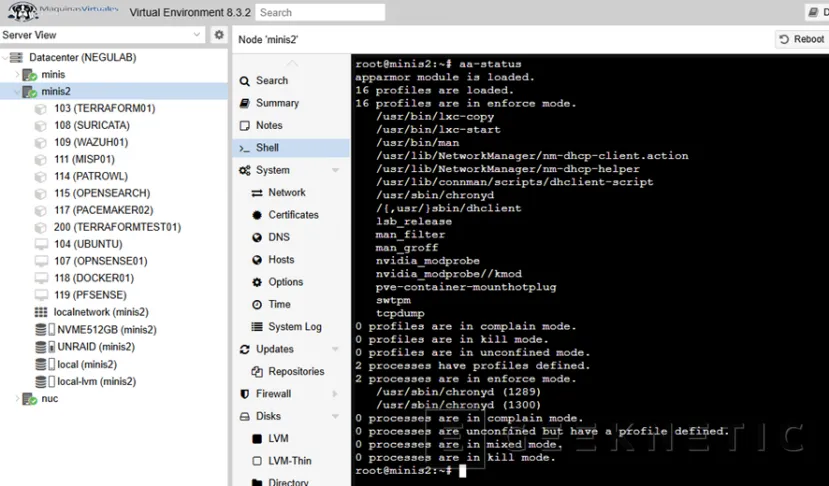

Usar AppArmor para Aislar Contenedores LXC

AppArmor restringe permisos de ejecución dentro de los contenedores LXC.

Para verificar que AppArmor está activo:

aa-status

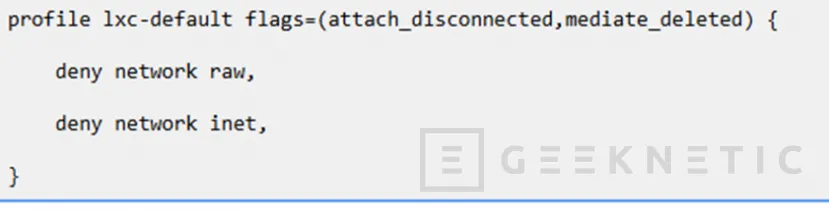

Para aplicar perfiles más estrictos:

nano /etc/apparmor.d/lxc-default

Asegurarse de que contenga:

Reiniciar AppArmor:

systemctl restart apparmor

Esto evita que los contenedores accedan a interfaces de red no asignadas.

Conclusión: Seguridad adicional para tu red

La seguridad en redes dentro de un entorno Proxmox no debe tomarse a la ligera. Aunque el firewall y los switches corporativos ya establecen una primera capa de defensa, es crucial configurar correctamente las interfaces de red dentro de Proxmox.

El uso de VLANs para segmentación, la protección contra ataques ARP/MAC spoofing, la correcta configuración de bonds y la activación del firewall interno pueden marcar la diferencia entre una infraestructura vulnerable y una altamente segura.

Además, la elección entre Linux Bridge y Open vSwitch dependerá de las necesidades de cada empresa: si buscamos simplicidad, Linux Bridge es una opción viable; si necesitamos más control y seguridad avanzada, OVS es el camino a seguir.

Implementando estas medidas, tu infraestructura de Proxmox estará preparada para operar de manera segura, confiable y con la capacidad de adaptarse a futuras amenazas y necesidades tecnológicas.

Fin del Artículo. ¡Cuéntanos algo en los Comentarios!