¿Qué es una VLAN y para qué sirve?

Si estás metido en redes, tarde o temprano te cruzarás con las VLANs. Ya os pudimos adelantar en qué consisten en el siguiente artículo donde las configurábamos sobre Synology SRM.

A muy alto nivel, las podríamos definir como una técnica básica (y potentísima) para separar tráfico dentro de una misma red física. En esta guía os vamos a explicar qué son las VLANs, para qué sirven, cómo se implementan de forma inteligente y, lo más importante, por qué tu red las necesita.

VLAN o Virtual LAN

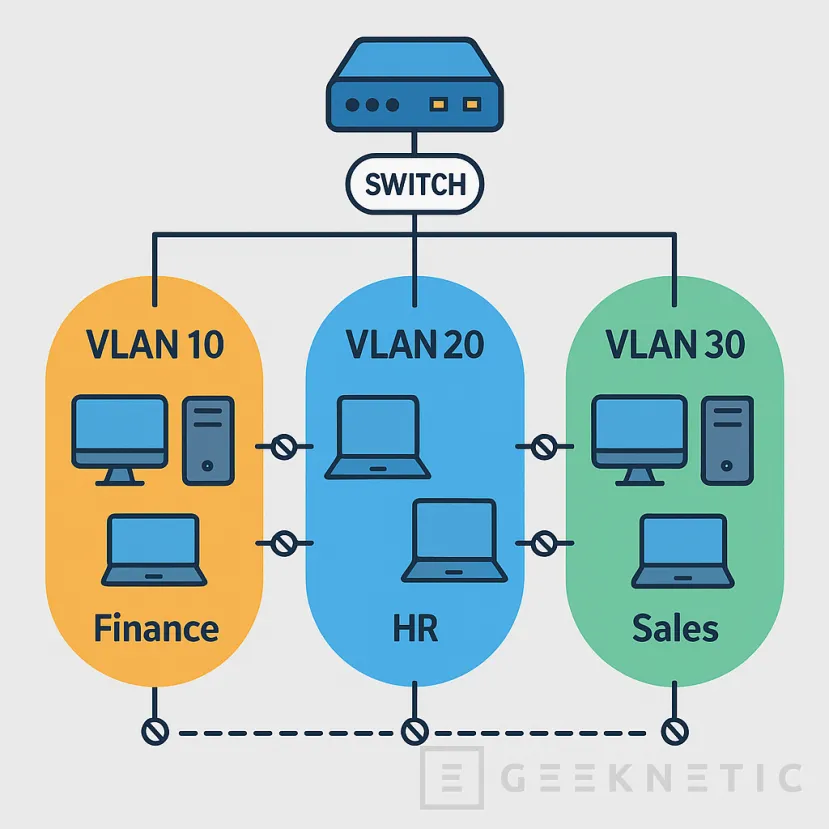

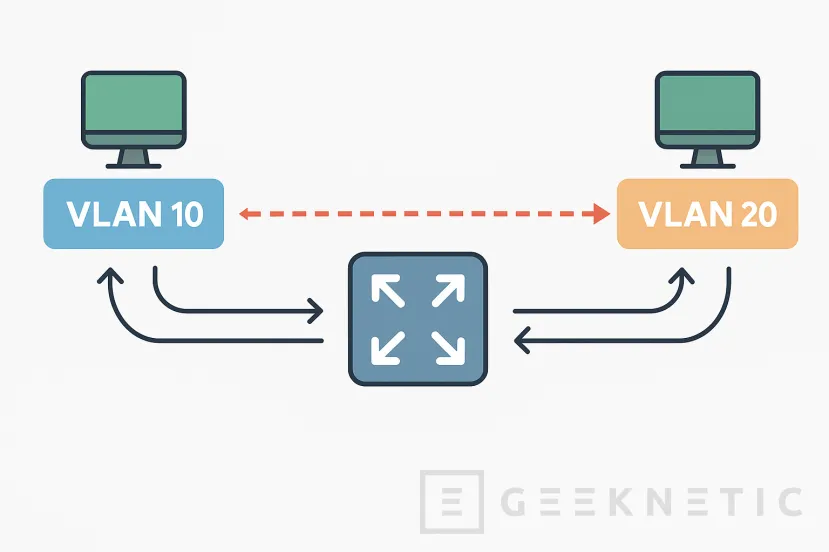

Una VLAN (Virtual LAN) es, literalmente, una red local virtual. Te permite dividir lógicamente tu red sin tener que desplegar más cables o switches. Gracias a las VLANs, puedes tener departamentos o dispositivos separados como si estuvieran en redes distintas, aunque físicamente estén conectados al mismo switch.

¿El beneficio? Segmentación, seguridad, control de tráfico y menor riesgo de que un fallo o ataque en un equipo afecte a toda la red.

Casos comunes donde usar VLAN tiene sentido

- Separar departamentos en una Empresa: Marketing, Contabilidad y Sistemas no tienen por qué estar en la misma red.

- Aislar cámaras IP o dispositivos IoT: son vulnerables, mejor que no hablen con el resto sin control.

- Dividir tráfico Cliente / Servidor: no mezcles tus clientes o el WiFi de invitados con el de tus servidores que guardan datos sensibles.

- Laboratorios o Entornos de testing: puedes crear entornos aislados sin tocar la red real.

¿Qué necesitas para implementar VLANs?

- Switches gestionables: Necesitas dispositivos gestionables que soporten 802.1Q (tagging de VLANs).

- Router o firewall con soporte de subinterfaces o interfaces virtuales: Para enrutar entre VLANs si lo necesitas.

- Configuración clara de puertos: Cada puerto del switch debe estar asignado a una VLAN (Access o Trunk)

- Un buen plan de direccionamiento IP: Cada VLAN suele tener su propia subred.

Glosario básico de VLANs

A continuación, os damos algunos términos que son básicos para poder trabajar con VLAN´s:

| Término | Definición clara y aplicada |

|---|---|

| VLAN (Virtual LAN) | Es una red lógica dentro de una red física. Permite agrupar dispositivos como si estuvieran en redes distintas aunque usen el mismo cableado o switch. |

| ID de VLAN | Número que identifica cada VLAN. Va del 1 al 4094 (aunque algunos están reservados). Ejemplo: VLAN 10 para administración, VLAN 20 para usuarios. |

| Puerto ACCESS | Puerto configurado para una sola VLAN. No entiende etiquetas. Se usa para conectar PCs, impresoras, cámaras, etc. |

| Puerto TRUNK | Puerto capaz de transportar varias VLANs a la vez. Usa etiquetas 802.1Q para identificar a qué VLAN pertenece cada paquete. |

| Tag 802.1Q | Encabezado que se añade a los paquetes para indicar su VLAN cuando circulan por puertos TRUNK. Es lo que permite diferenciar el tráfico de varias VLANs. |

| Subred | Rango de direcciones IP asignado a una VLAN. Ejemplo: VLAN 10 → 192.168.10.0/24. |

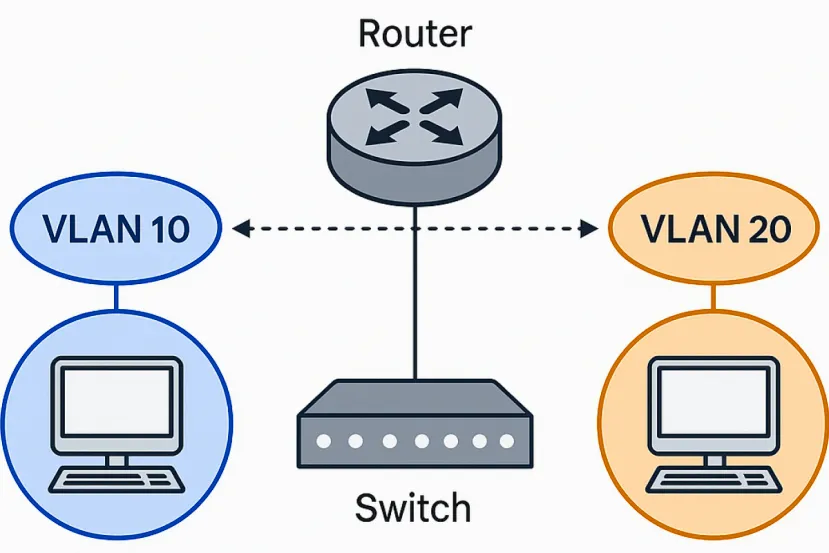

| Router-on-a-Stick (ROAS) | Configuración típica donde un router (o firewall) enruta tráfico entre VLANs usando una única interfaz física con subinterfaces etiquetadas por VLAN. |

| Subinterfaz | Interfaz lógica dentro de una interfaz física en el router. Cada una asociada a una VLAN distinta (usando eth0.10, eth0.20, etc.). |

| Native VLAN | VLAN por defecto para tráfico no etiquetado en un puerto TRUNK. Suele ser la VLAN 1, pero es buena práctica cambiarla o no usarla. |

| VLAN de gestión | VLAN exclusiva para acceder a dispositivos de red (switches, APs, routers). No debería estar accesible desde cualquier dispositivo. |

| Encapsulación | Proceso por el cual un switch TRUNK marca (o desmarca) un paquete con su etiqueta 802.1Q antes de enviarlo por la red. |

| VTP (VLAN Trunking Protocol) | Protocolo de Cisco para propagar automáticamente la configuración de VLANs entre switches. ¡Ojo! Puede ser peligroso si no se usa bien. |

| Inter-VLAN Routing | Proceso que permite que dispositivos en VLANs diferentes se comuniquen, generalmente usando un router o firewall con reglas bien definidas. |

| Broadcast Domain | Ámbito donde se reciben los mensajes de broadcast. Cada VLAN es un dominio de broadcast separado, lo que reduce el ruido de red y mejora el rendimiento. |

Cómo diseñar una infraestructura con VLANs

Diseñar una red basada en VLANs implica más que separar tráfico por intuición. Requiere planificación previa, documentación y una visión clara del propósito de cada segmento. Aquí tienes un enfoque paso a paso:

- Haz un inventario de equipos y servicios: lista impresoras, cámaras, servidores, estaciones de trabajo, etc. Agrúpalos por función o departamento.

- Define las VLANs según roles y riesgos: no pongas en la misma VLAN un servidor de producción y un PC de usuario. Ejemplo:

- VLAN10: Administración

- VLAN20: Desarrollo

- VLAN30: Invitados

- VLAN40: IoT / cámaras

- VLAN50: Servidores

- Asigna rangos IP claros y separados por VLAN: usa convenciones predecibles como 192.168.X.0/24, donde X es el número de VLAN. Esto te facilitará la gestión al principio.

- Diseña la topología del switch: identifica qué puertos son troncales (trunk) y cuáles de acceso (access). Los trunks llevan múltiples VLANs (normalmente entre switches y routers).

- Establece políticas de enrutamiento y firewall: no todas las VLANs deben comunicarse. Aísla las que no lo necesiten. Usa reglas de firewall para permitir sólo lo justo.

- Implementa vigilancia y monitoreo: herramientas como Netflow, sFlow o incluso un SIEM ayudan a controlar el tráfico entre VLANs.

- Documenta todo: guarda esquemas, configuraciones, rangos y reglas. Te salvarán cuando algo falle o toque escalar.

Las VLANs son una herramienta poderosa que no cuesta dinero implementar, pero sí exige un poco de cabeza y orden. Con ellas puedes segmentar, asegurar y optimizar tu red sin meter más cables ni equipos. En 2025, son parte básica de cualquier red seria, y cuanto antes las domines, antes dormirás tranquilo sabiendo que tu red no es un caos de tráfico descontrolado.

Fin del Artículo. ¡Cuéntanos algo en los Comentarios!