¿Qué son las ACLs?

Las ACLs (Listas de Control de Acceso) son reglas que determinan qué tráfico de red está permitido o denegado en un dispositivo. Pueden basarse en direcciones IP, direcciones MAC, protocolos, puertos, entre otros criterios. En switches gestionados, las ACLs permiten un control granular del tráfico, mejorando la seguridad y el rendimiento de la red.

En el mundo de las redes, mantener el control sobre quién puede acceder a qué es fundamental (podéis echarle un vistazo a la implementación de Suricata para detectar intrusiones). Aquí es donde entran en juego las Listas de Control de Acceso, o ACLs. Aunque suene técnico, entender y configurar ACLs en switches gestionados puede ser más sencillo de lo que parece. En este artículo, exploraremos cómo funcionan las ACLs y cómo implementarlas en un switch de capa 3.

Tipos de ACLs y sus Utilizaciones

Las Listas de Control de Acceso (ACLs) son fundamentales para gestionar el tráfico en redes, permitiendo o denegando el paso de datos según criterios específicos. A continuación, se detallan los tipos principales de ACLs, sus usos:

| Tipo de ACL | Características Principales | Utilización Principal |

|---|---|---|

| Estándar | Filtra tráfico basándose únicamente en la dirección IP de origen. | Control de acceso básico, como permitir o denegar tráfico de hosts o redes específicas. |

| Extendida | Filtra tráfico según dirección IP de origen y destino, protocolos (TCP, UDP, ICMP), y números de puerto. | Control detallado del tráfico, permitiendo o denegando servicios específicos como HTTP, FTP, etc. |

| Nombrada | Similar a las anteriores, pero se identifican por un nombre en lugar de un número, facilitando su gestión y comprensión. | Entornos donde se requiere una administración más clara y organizada de las reglas de acceso. |

| Dinámica | Conocida como "lock-and-key", se activa tras la autenticación del usuario, creando reglas temporales que permiten el acceso durante un período determinado. | Control de acceso temporal, ideal para usuarios remotos o situaciones donde se requiere acceso limitado. |

| Reflexiva | Crea reglas temporales que permiten el tráfico de retorno solo si se ha iniciado una conexión desde dentro de la red, proporcionando una inspección con estado básica. | Mejora la seguridad permitiendo solo respuestas a conexiones iniciadas internamente, similar a un firewall con estado. |

Diferencia entre ACL´s y Firewall´s

Como la mayoría de empresas usan Firewalls para gestionar este tráfico de red, os vamos a explicar qué diferencias existen entre implementar ACL´s y utilizar Firewall´s:

| Característica | ACLs | Firewalls |

|---|---|---|

| Nivel de Operación | Principalmente en las capas 3 (Red) y 4 (Transporte) del modelo OSI. | Pueden operar en múltiples capas, incluyendo la capa 7 (Aplicación). |

| Funcionalidad | Filtrado de tráfico basado en reglas estáticas. | Filtrado de tráfico, detección de intrusiones, NAT, VPN, y más. |

| Estado de Conexión | No mantienen el estado de las conexiones. Cada paquete se evalúa de forma individual. | Pueden ser stateful, manteniendo el estado de las conexiones para decisiones más informadas. |

| Complejidad y Flexibilidad | Más simples y específicas. | Más complejos y flexibles, adecuados para políticas de seguridad más detalladas. |

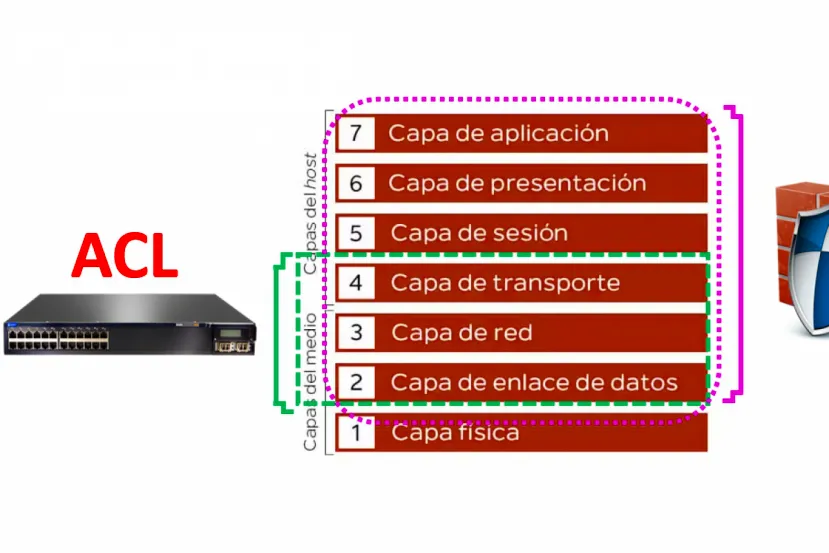

Modelo OSI: En qué capa actúan las ACL´s y los Firewall´s

- ACLs (Listas de Control de Acceso): Operan principalmente en las capas 2, 3 y 4 del modelo OSI. Las ACLs estándar suelen trabajar en la capa 3, filtrando tráfico basado en direcciones IP de origen. Las ACLs extendidas pueden operar en las capas 3 y 4, permitiendo filtrado adicional basado en protocolos y puertos. Las ACLs basadas en MAC actúan en la capa 2, filtrando tráfico según direcciones MAC.

- Firewalls: Pueden operar en múltiples capas del modelo OSI. Los firewalls tradicionales suelen funcionar en las capas 3 y 4, filtrando tráfico basado en direcciones IP, puertos y protocolos. Los firewalls de próxima generación (NGFW) pueden inspeccionar el tráfico hasta la capa 7, permitiendo un análisis más profundo y control sobre aplicaciones específicas.

| Capa OSI | Nombre de la Capa | Función Principal | Actuación de ACLs | Actuación de Firewalls |

|---|---|---|---|---|

| Capa 7 | Aplicación | Interacción directa con el software de aplicación del usuario. | No | Firewalls de capa 7 |

| Capa 6 | Presentación | Traducción, cifrado y compresión de datos. | No | Firewalls avanzados |

| Capa 5 | Sesión | Gestión de sesiones de comunicación entre aplicaciones. | No | Firewalls avanzados |

| Capa 4 | Transporte | Control de flujo y fiabilidad de la transmisión de datos (TCP/UDP). | ACLs extendidas | Firewalls con inspección de estado |

| Capa 3 | Red | Enrutamiento de paquetes a través de diferentes redes (IP). | ACLs estándar y extendidas | Si |

| Capa 2 | Enlace de Datos | Transferencia de datos entre nodos en la misma red (MAC). | ACLs basadas en MAC | Firewalls con filtrado MAC |

| Capa 1 | Física | Transmisión de bits a través de medios físicos. | No | No |

¿Qué considerar para implementar ACL´s?

En resumen, las ACLs son herramientas esenciales para el control del tráfico en redes, ofreciendo diferentes niveles de filtrado según sus tipos.

Aunque pueden ser una herramientas interesantes de filtrado, tenéis que tener en cuenta las siguientes consideraciones:

- Mantenimiento: Las ACLs requieren una gestión cuidadosa para evitar conflictos y garantizar que las reglas se apliquen correctamente.

- Problemas Comunes: Errores en la configuración pueden bloquear tráfico legítimo o permitir acceso no autorizado

- Mejor Opción: La elección entre ACLs estándar, extendidas u otras depende de las necesidades específicas de la red y el nivel de control requerido.

Teniendo en cuenta todo esto, las ACL´s son una herramienta interesante para filtrar tráfico si tienes un presupuesto limitado o quieres mantener un control total del tráfico.

Fin del Artículo. ¡Cuéntanos algo en los Comentarios!