Kata Containers y el modelo Serverless

Si llevas tiempo trabajando con plataformas cloud o montando arquitecturas modernas, seguramente has vivido esta escena más de una vez. Todo va bien en tu entorno de pruebas, los contenedores arrancan rápido, el pipeline fluye y el equipo está contento. Hasta que alguien, normalmente con buena intención, pregunta en una reunión, “¿y esto es suficientemente seguro para producción?”. Silencio incómodo. Alguna mirada al suelo. Y aparece la palabra mágica, aislamiento.

En el mundo IT llevamos años moviéndonos entre dos polos. Por un lado, las máquinas virtuales clásicas, robustas, bien entendidas, pero lentas y pesadas. Por otro, los contenedores, ágiles, eficientes, ideales para CI/CD, pero con ese runrún constante sobre si compartir kernel es una buena idea cuando el código no es cien por cien confiable. Y justo en medio de ese debate aparecen Kata Containers y el modelo Serverless, prometiendo lo mejor de ambos mundos, al menos sobre el papel.

Podríamos definir cada concepto de la siguiente forma:

- Kata Containers

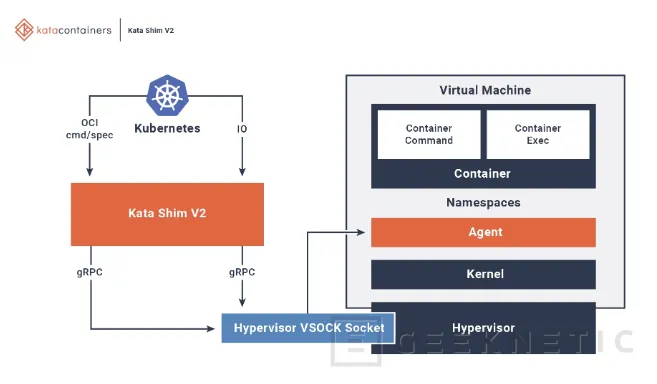

- Kata Containers es un runtime de contenedores que ejecuta cada contenedor dentro de una máquina virtual ligera. Desde fuera se comporta como un contenedor estándar (OCI, Kubernetes, etc.), pero por debajo añade un kernel propio por carga, ofreciendo un aislamiento mucho más fuerte sin renunciar del todo a la agilidad de los contenedores.

- Modelo Serverless

- El modelo serverless es una forma de ejecutar aplicaciones o funciones sin gestionar servidores de forma explícita. La infraestructura, el escalado y el ciclo de vida de la ejecución quedan en manos de la plataforma, mientras el equipo se centra en el código y en cuándo debe ejecutarse, pagando normalmente solo por uso real.

Muchos profesionales TIC se acercan a Kata Containers desde la curiosidad, otros desde la necesidad. A veces porque la empresa quiere ofrecer funciones serverless multi-tenant (una única instancia de aplicación y base de datos sirve a múltiples clientes ("tenants") de forma segura, aislada y compartida). Otras porque un auditor de seguridad ha levantado la ceja más de la cuenta. Sea como sea, la pregunta de fondo suele ser la misma, ¿esto es realmente práctico o es otra capa más de complejidad que luego nadie quiere mantener?

¿Dónde encaja Kata Containers?

Para entender bien dónde encaja Kata Containers, conviene partir de una experiencia bastante común. Imagina que gestionas una plataforma basada en Kubernetes donde conviven equipos distintos, incluso clientes distintos. Usas contenedores “normales”, con runc (entorno ejecución), namespaces y cgroups bien afinados. Funciona, pero sabes que el aislamiento no es absoluto. Si alguien consigue romper el contenedor, el kernel es el mismo para todos. No pasa todos los días, pero cuando pasa, el impacto es serio.

Kata Containers intenta resolver justo ese punto débil. La idea es sencilla de explicar, aunque no tanto de implementar, cada contenedor se ejecuta dentro de una máquina virtual (VM) ligera. No una VM tradicional con su arranque eterno y su consumo exagerado, sino algo mínimo, optimizado, pensado para levantar en milisegundos. Desde fuera, sigues trabajando con contenedores. Desde dentro, cada carga de trabajo tiene su propio kernel.

¿Y esto qué difiere de las máquinas virtuales tradicionales? Kata Containers no pretende sustituir a los contenedores, sino reforzarlos. Sigues usando Kubernetes, sigues usando imágenes OCI, sigues con tus manifests. Lo único que cambia es el runtime que hay por debajo.

Con Kata Containers, el aislamiento deja de ser un argumento teórico y pasa a ser algo tangible. Cada función puede vivir en su micro-VM. Si algo falla, el impacto se queda ahí.

Casos de uso reales Kata Containers

Aunque puede parecer maravilloso para ciertos escenarios, no hay que idealizarlo. Kata Containers no es magia. El coste existe. Aunque el arranque es mucho más rápido que el de una VM clásica, sigue siendo más lento que un contenedor puro. En escenarios donde cada milisegundo cuenta, esto puede notarse. Además, el consumo de recursos es mayor. No dramático, pero real. Si tu infraestructura va muy ajustada, hay que hacer números.

Kata Containers encaja cuando hay código que no controlas del todo, usuarios que no confían entre sí o requisitos de aislamiento que los contenedores clásicos no terminan de cubrir. En escenarios simples puede sobrar, pero en cuanto el contexto se complica, suele justificar su existencia bastante rápido.

Casos de uso reales

- Kubernetes multi‑tenant

- Ejecución de cargas no confiables (sandboxing)

- Serverless y FaaS (Función como Servicio)

- Entornos de IA/ML que requieren aislamiento

- Cloud público y edge computing

Desde un punto de vista práctico, Kata encaja mejor en escenarios concretos. Multi-tenant real, cargas no confiables, entornos regulados, plataformas serverless compartidas. En un cluster interno donde todos los equipos se conocen y el riesgo está más acotado, quizá no compense. A veces se intenta usar Kata como solución universal y ahí vienen las frustraciones.

Comparativa: Kata Containers vs LXC vs Máquina Virtual

|

Característica |

Kata Containers |

LXC (Proxmox u otros) |

Máquina Virtual (KVM/QEMU) |

|---|---|---|---|

|

Tipo |

Micro‑VM + Contenedor |

Contenedor del sistema |

Virtualización completa |

|

Kernel |

Kernel propio dentro de la micro‑VM |

Comparte el kernel del host |

Kernel propio |

|

Aislamiento |

Muy alto (similar a VM) |

Medio |

Muy alto |

|

Seguridad |

Alta, ideal para multi‑tenant |

Menor, riesgo de escape |

Muy alta |

|

Rendimiento |

Casi como contenedor, ligero overhead |

Muy rápido, mínimo overhead |

Más pesado |

|

Arranque |

Rápido (ms–segundos) |

Muy rápido (ms) |

Lento (segundos) |

|

Consumo de recursos |

Bajo‑medio |

Muy bajo |

Alto |

|

Casos de uso |

Kubernetes, serverless, cargas no confiables |

Servicios ligeros, homelabs, contenedores de sistema |

Sistemas completos, Windows, cargas pesadas |

|

Integración |

Docker, containerd, Kubernetes |

Proxmox, LXD, Docker (parcial) |

Proxmox, VMware, Hyper‑V |

|

Flexibilidad del SO invitado |

Solo Linux |

Solo Linux |

Cualquier SO (Windows, BSD, Linux) |

|

Complejidad |

Media |

Baja |

Media‑Alta |

Por qué Kata Containers encaja bien en modelos Serverless

Después de trabajar con contenedores, máquinas virtuales y modelos serverless durante años, uno acaba aprendiendo que no existen soluciones milagro. Kata Containers no viene a cambiarlo todo, pero sí a cubrir un hueco que llevaba tiempo ahí. Ese espacio algo incómodo entre seguridad y agilidad donde muchas arquitecturas modernas se quedan a medias.

Para los profesionales TIC, la clave está en entender el contexto. No se trata de preguntarse si Kata Containers es “mejor” o “peor”, sino de saber dónde encaja. En plataformas serverless multi-tenant, o en entornos donde el aislamiento es un requisito real y no algo deseable pero prescindible, puede marcar una diferencia clara. En otros escenarios, quizá solo añada una capa más que no aporta demasiado.

Lo interesante es que, por primera vez en bastante tiempo, no hay que elegir entre contenedores rápidos o máquinas virtuales seguras. Se puede combinar lo mejor de ambos mundos, con sus compromisos, por supuesto, pero de una forma bastante honesta. Y eso, en un ecosistema TI lleno de promesas infladas, ya es mucho decir.

Al final, como casi siempre, la decisión acertada no sale de un documento técnico ni de una charla de conferencia. Sale de probar, medir, equivocarse un poco y ajustar. Kata Containers y el modelo Serverless funcionan bien cuando el problema es real. Si no lo es, normalmente se nota antes de lo que a uno le gustaría.

Fin del Artículo. ¡Cuéntanos algo en los Comentarios!