Centros de Operaciones de Seguridad (SOC): qué son, cómo funcionan y consejos para montar uno sin volverte loco

por Raúl Unzué¿Qué es un SOC y para qué sirve?

El concepto de SOC (Security Operations Center) lleva años sonando en entornos de ciberseguridad, pero en 2025 se ha vuelto casi obligatorio para cualquier empresa que quiera tomarse en serio la protección de su infraestructura. Ya no es exclusivo de grandes corporaciones, hoy también lo montan Pymes, MSPs y proveedores Cloud.

En esta guía vamos a desmenuzar lo que es realmente un SOC, qué herramientas lo componen, en qué casos deberías plantearte uno y algunos consejos clave que hemos aprendido estos años.

Definición de SOC o Security Operations Center

Antes de nada, es importante no confundir el SOC con un SIEM. Aunque están estrechamente relacionados, no son lo mismo.

- El SIEM es una herramienta, una pieza de software que recopila, centraliza y correlaciona logs y eventos de seguridad. Es como el "radar" que detecta movimiento, pero no actúa por sí solo.

- El SOC, en cambio, es un conjunto más amplio que incluye personas, procesos y herramientas (entre ellas, el SIEM). Es el equipo que analiza lo que dice el SIEM, toma decisiones, ejecuta respuestas y documenta todo. Es el centro neurálgico de la seguridad de una organización.

En otras palabras: el SIEM ve el problema, el SOC decide qué hacer con él y lo ejecuta. Por eso, montar un SIEM sin un equipo SOC detrás es como tener cámaras de seguridad sin nadie mirándolas.

Una parte esencial dentro de un SOC puede ser la integración de sistemas de detección de intrusiones, también conocidos como IDS. Estas soluciones permiten identificar accesos no autorizados o comportamientos anómalos antes de que escalen a un incidente mayor.

Una de las herramientas más potentes en este campo es Suricata, que además de IDS, también cumple funciones de IPS y análisis profundo de paquetes. Integrarla dentro de tu SOC aporta visibilidad a nivel de red y refuerza enormemente la capacidad de detección en tiempo real.

Cuándo necesitas montar un SOC

No todas las empresas necesitan un SOC completo, pero hay casos donde sí es más que recomendable:

- Tienes que cumplir con normativas tipo ISO 27001, ENS, PCI-DSS, etc.

- Procesas datos sensibles o críticos: salud, banca, I+D, infraestructuras críticas...

- Tu empresa ha crecido rápido y ya no puedes fiarte de logs dispersos o antivirus sueltos.

- Sufriste un incidente serio y quieres evitar que se repita.

- Das servicio a terceros (MSP o Proveedor de Servicios Gestionados) y necesitas monitorización centralizada.

Componentes de un SOC moderno

Montar un SOC no es comprar un aparato y enchufarlo. Es una arquitectura de varias capas:

1. SIEM (Security Information and Event Management)

- Correlaciona eventos de múltiples fuentes.

- Almacena logs para auditoría y forénsica.

- Ejemplos: Splunk, QRadar, Elastic SIEM, Microsoft Sentinel.

2. EDR/XDR (Endpoint Detection & Response / Extended Detection & Response)

- Protección avanzada en endpoints y servidores.

- Detección basada en comportamiento.

- Ejemplos: CrowdStrike, SentinelOne, Microsoft Defender XDR.

3. NDR (Network Detection & Response)

- Análisis del tráfico de red en busca de patrones sospechosos.

- Ejemplos: Darktrace, Vectra, Corelight.

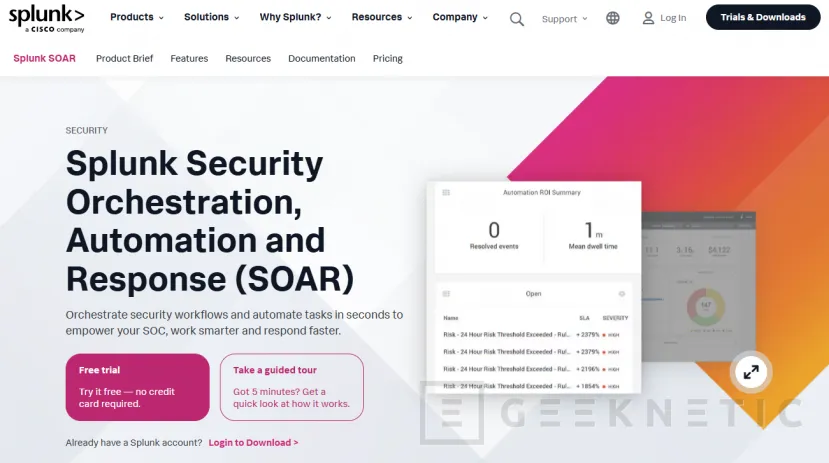

4. SOAR (Security Orchestration, Automation and Response)

- Automatiza respuestas a incidentes.

- Ideal para estandarizar playbooks y no depender de humanos en cada alerta.

- Ejemplos: Palo Alto XSOAR, Splunk SOAR, TheHive con Cortex.

5. Threat Intelligence

- Fuentes externas que enriquecen alertas con contexto (IOC, TTPs, etc.).

- Ejemplos: MISP, AlienVault OTX, IBM X-Force.

Herramientas libres y comerciales

Hemos nombrado varias herramientas, os dejamos una tabla que muestra cuales son Comerciales y cuales Open Source (que no significa "gratis"), y el ámbito donde las usaríamos:

|

Tipo |

Herramientas Open Source |

Herramientas Comerciales |

|

SIEM |

||

|

EDR/XDR |

Velociraptor, osquery, Wazuh |

|

|

SOAR |

||

|

Threat Intel |

Consejos reales para montar tu SOC sin volverte loco

- No lo quieras todo desde el día uno. Empieza por un SIEM bien configurado. Luego suma EDR, NDR, y automatizaciones.

- Elige herramientas que entiendas. No sirve de nada tener Splunk si nadie sabe usarlo. Evalúa también el soporte y comunidad.

- Haz tuning de alertas. Si todo genera una alerta, nadie te hará caso. Afina las reglas desde el día uno.

- Invierte en personas. Un buen analista vale más que una consola con luces bonitas. Forma a tu equipo o subcontrata con cabeza.

- Documenta todo. Desde flujos de respuesta a políticas de escalado. Cuando tengas una crisis, te alegrarás de haberlo escrito.

- No descuides lo legal. Recoger logs implica responsabilidad. Asegúrate de cumplir RGPD y regulaciones locales.

Un SOC no es un producto, es un proceso. Es una mezcla de tecnología, personas y metodología. No necesitas millones para empezar, pero tampoco puedes improvisarlo. En 2025, la seguridad ya no es opcional, y tener un SOC bien montado puede ser la diferencia entre seguir operando o salir en los titulares por las razones equivocadas.

Fin del Artículo. ¡Cuéntanos algo en los Comentarios!