Valida la Seguridad de tu Empresa con Phishing Simulado usando GoPhish

por Raúl Unzué Actualizado: 12/02/2025Introducción: ¿Qué tan preparados están tus empleados contra el phishing?

El phishing sigue siendo una de las mayores amenazas para la seguridad de las empresas. No importa cuánto gastes en firewalls, antivirus o sistemas de detección de intrusos, si un empleado hace clic en un enlace malicioso o introduce sus credenciales en una página falsa, todo ese esfuerzo puede venirse abajo en segundos.

Aquí es donde entra en juego el phishing simulado: una técnica que permite evaluar qué tan vulnerables son los trabajadores ante ataques reales, sin poner en riesgo la seguridad de la empresa. En esta guía, vamos a enseñarte cómo llevar a cabo una campaña de phishing de manera controlada utilizando GoPhish, una herramienta gratuita y de código abierto diseñada para entrenar a los empleados y fortalecer la seguridad de tu organización.

No necesitas ser un hacker ni un experto en ciberseguridad para poner esto en marcha, que muchas veces es el problema de los equipos de IT para testear la seguridad de sus sistemas o si ciertas políticas de ciberseguridad se siguen correctamente.

Te explicaremos paso a paso cómo configurar GoPhish, diseñar correos de phishing convincentes y analizar los resultados para detectar puntos débiles en tu empresa. Al final, tendrás un panorama claro de qué tan preparada está tu organización y cómo reforzar la cultura de ciberseguridad entre tus empleados.

Objetivo: Ejecutar una campaña controlada de phishing simulado, recopilar datos sobre los usuarios que caen en el engaño y reforzar la seguridad con formación.

Crear servidor para ejecutar GoPhish

Antes de comenzar, asegúrate de contar con lo siguiente:

- Un servidor o máquina virtual para ejecutar GoPhish con las siguientes características:

- Sistema Operativo: Ubuntu Server 22.04 / Debian 12 / CentOS 8 / Windows Server 2019

- Requisitos mínimos:

- CPU: 2 vCPUs

- RAM: 2-4 GB

- Almacenamiento: 20 GB

- Red: Acceso interno y controlado

- Máquina Virtual (VM)

- Puede estar en Proxmox, VMware ESXi o Hyper-V, por ejemplo. Os dejo unos enlaces por si conocéis estas infraestructuras:

- Similar a un servidor físico, pero más fácil de escalar y gestionar

- Puede integrarse en redes privadas con segmentación VLAN

- Un dominio y servidor de correo para enviar los correos de phishing en un entorno controlado

- Acceso a una lista de usuarios para probar la campaña

- Configuración de reglas en el firewall o IPS para permitir los correos simulados

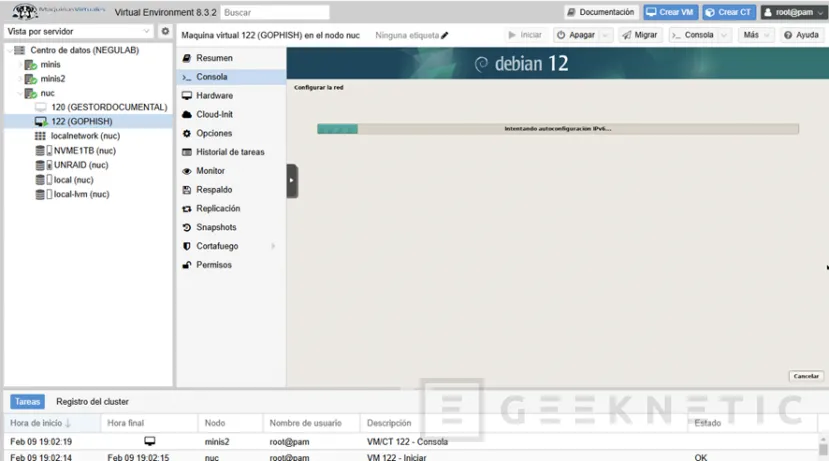

En mi caso generaré la máquina virtual bajo Proxmox y Debian 12:

Instalación de GoPhish bajo Debian 12

Descarga e instalación de GoPhish

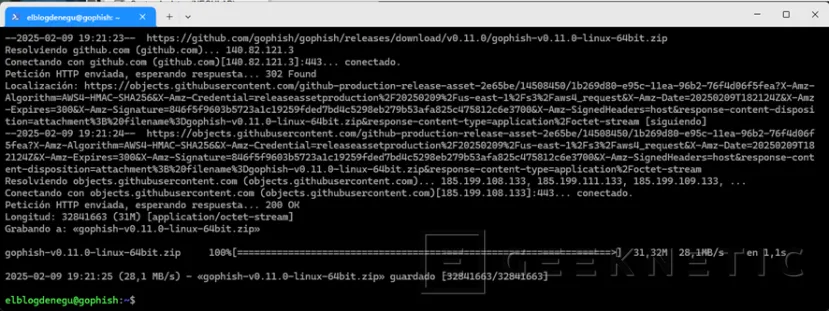

Para instalar GoPhish bajo Debian 12, descargamos los ficheros desde el repositorio vía consola con los siguientes comandos:

wget https://github.com/gophish/gophish/releases/download/v0.11.0/gophish-v0.11.0-linux-64bit.zipDescomprimimos y generamos un directorio para los ficheros:

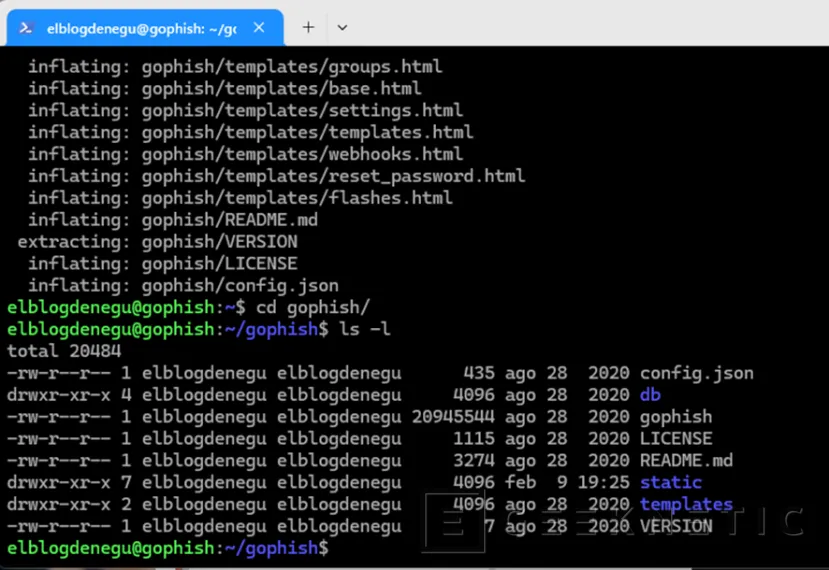

unzip gophish-v0.11.0-linux-64bit.zip -d gophishY nos colocamos en el directorio:

cd gophish

Permisos y ejecución

Es posible que necesitemos darle permisos al fichero de ejecución:

chmod +x gophish![]()

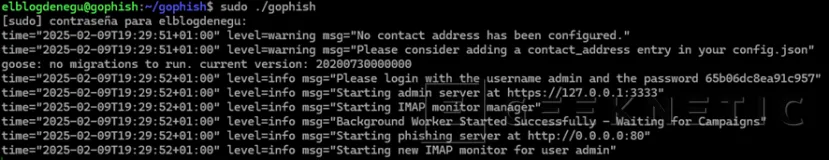

Lanzamos la ejecución de GoPhish de la siguiente forma (en principio, no necesita permisos elevados):

./gophish

Validación GoPhish

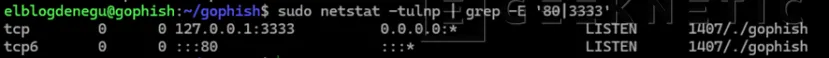

Esto iniciará el servicio en https://127.0.0.1:3333 (por defecto).

Validamos con "netstat":

netstat -tulnp | grep -E '80|3333'

Problemas en la ejecución

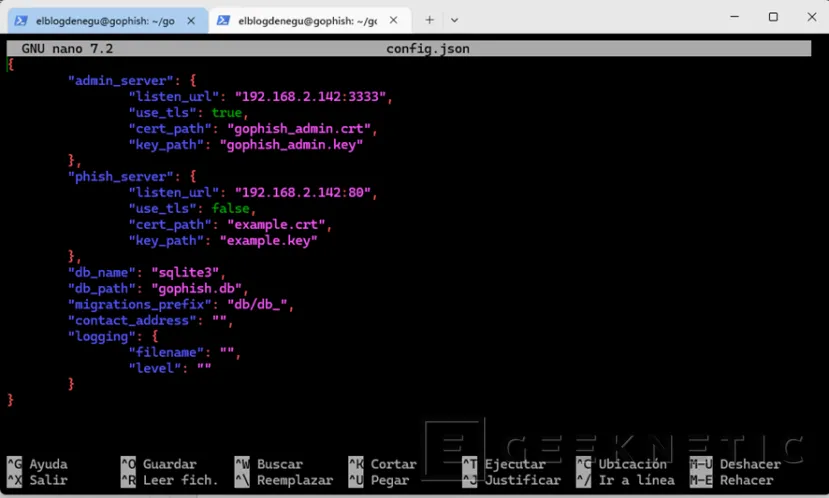

Si tenéis problemas, modificar el fichero "config.json" con la IP de vuestra máquina virtual y agregando reglas de cortafuegos:

Las reglas se pueden crear de la siguiente forma:

sudo iptables -A INPUT -p tcp --dport 80 -j ACCEPT

sudo iptables -A INPUT -p tcp --dport 3333 -j ACCEPT

Post-Instalación de GoPhish

GoPhish necesita un servidor SMTP para enviar los correos de phishing. Puedes usar:

- SMTP interno de la empresa

- Un servicio externo como SendGrid, Mailgun o un servidor SMTP básico

Configurar el servidor SMTP en GoPhish

- Accede a https://127.0.0.1:3333 o la https://IP_VM:3333

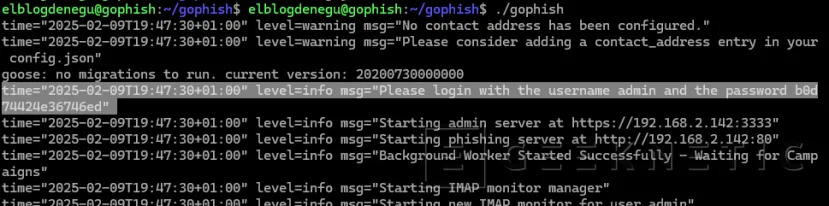

- El usuario por defecto es “admin” y la contraseña se genera aleatoriamente cada vez que ejecutas el servidor y la podéis ver en los mensajes que pasa por consola:

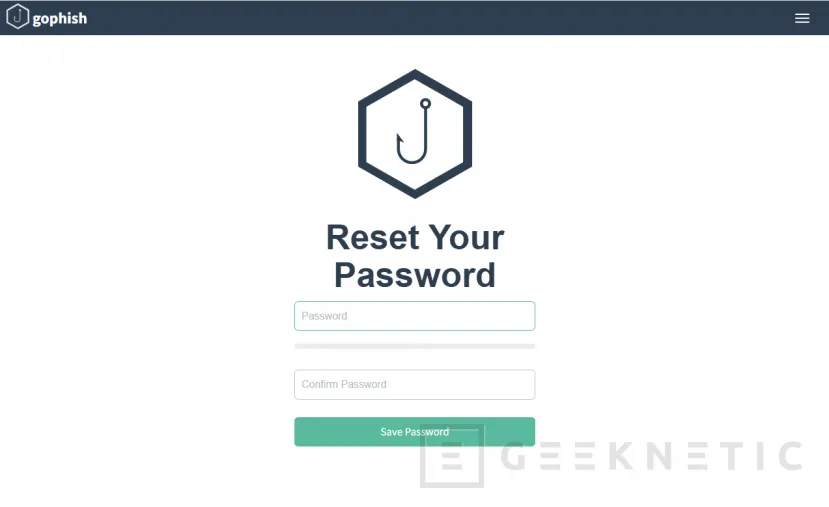

La cambiáis en el primer logon:

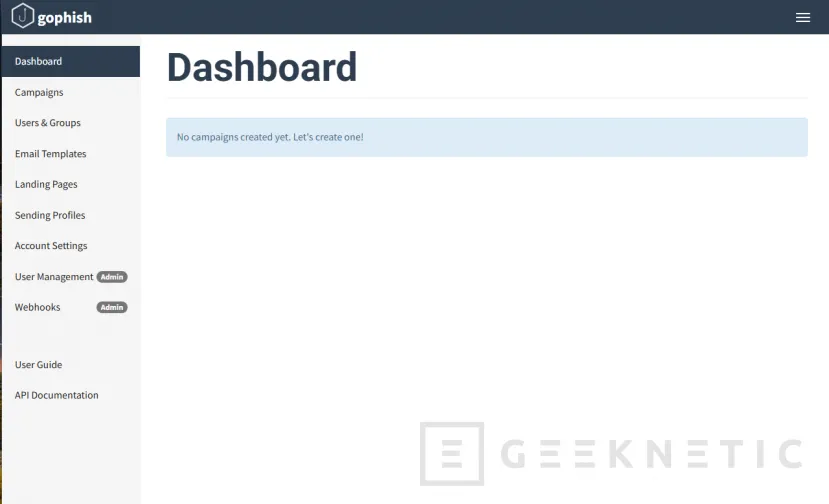

Y accedéis al Dashboard:

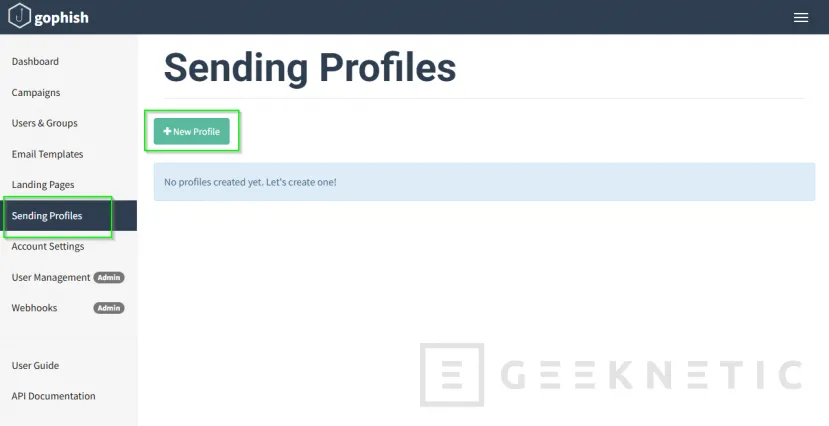

- Ve a Sending Profiles -> New Profile

- Ingresa la configuración SMTP (ejemplo para Gmail):

- From Address: alertas@tudominio.com

- Host: smtp.gmail.com

- Username: tuemail@gmail.com

- Password: tucontraseña

- TLS: Habilitado

IMPORTANTE: Si usas un servidor corporativo, configura SPF/DKIM/DMARC para evitar bloqueos en los correos.

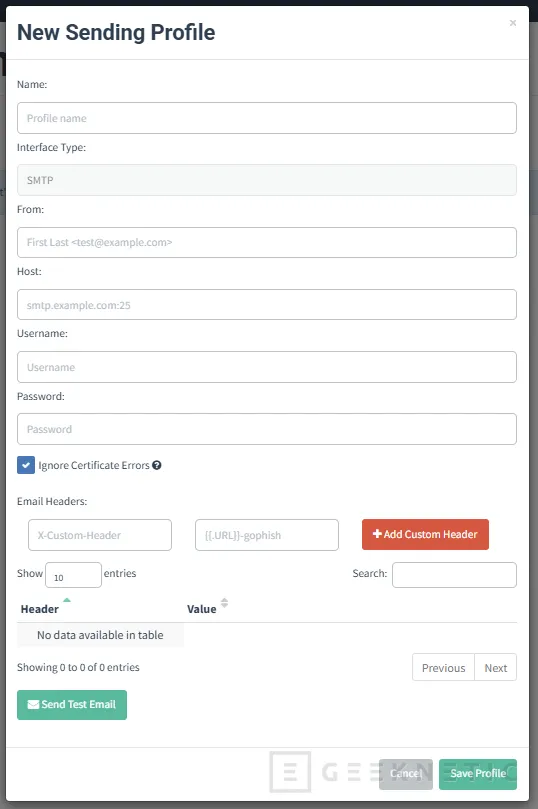

Haz una prueba de envío para saber que está bien configurado el servidor:

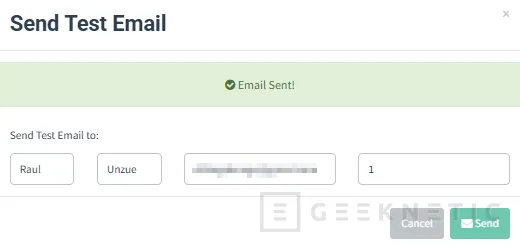

Si todo ha ido bien, a parte de llegaros el correo, dará un mensaje de "Email Sent!"

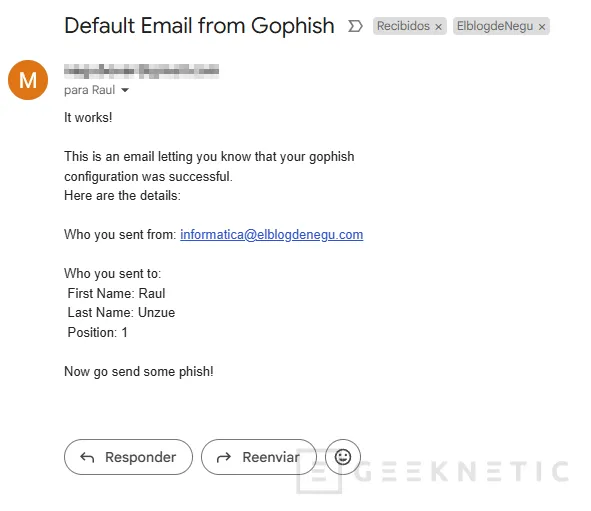

Os debería llegar el correo de test:

Creación de la Campaña de Phishing

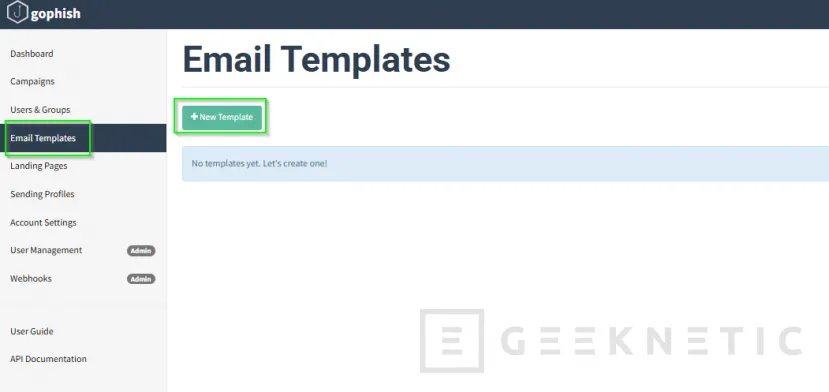

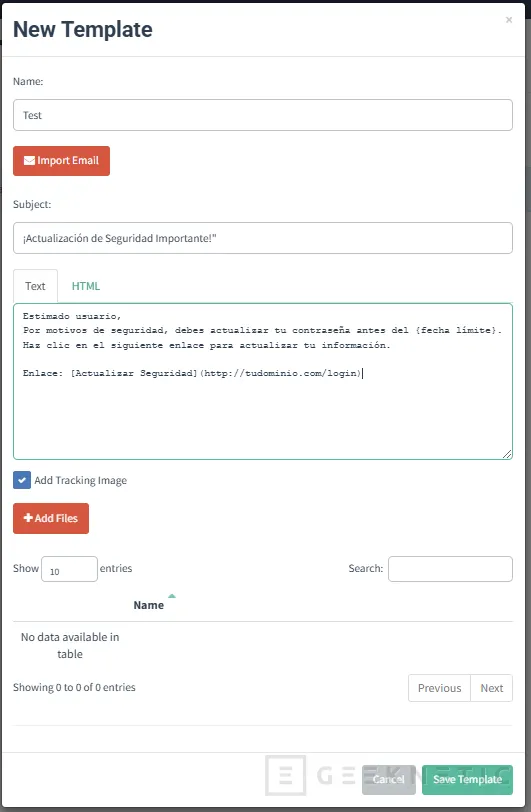

- Creación de la Plantilla de Correo

- Ir a "Email Templates -> New Template"

- Diseñar un correo convincente. Ejemplo:

Asunto: "¡Actualización de Seguridad Importante!"

Cuerpo:

Estimado usuario,

Por motivos de seguridad, debes actualizar tu contraseña antes del {fecha límite}.

Haz clic en el siguiente enlace para actualizar tu información.

Enlace: [Actualizar Seguridad](http://tudominio.com/login)

- Adjuntar un enlace falso que redirija a la página de captura de credenciales.

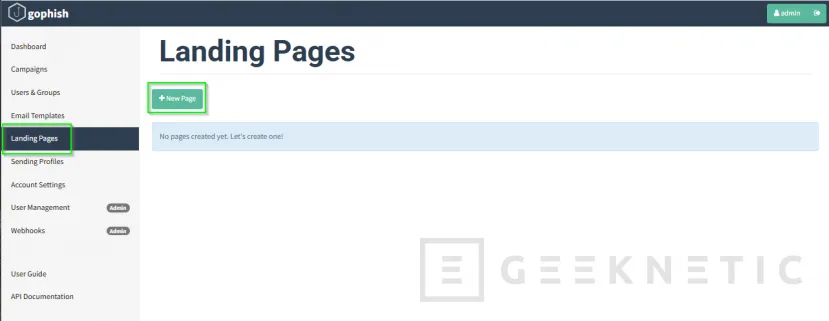

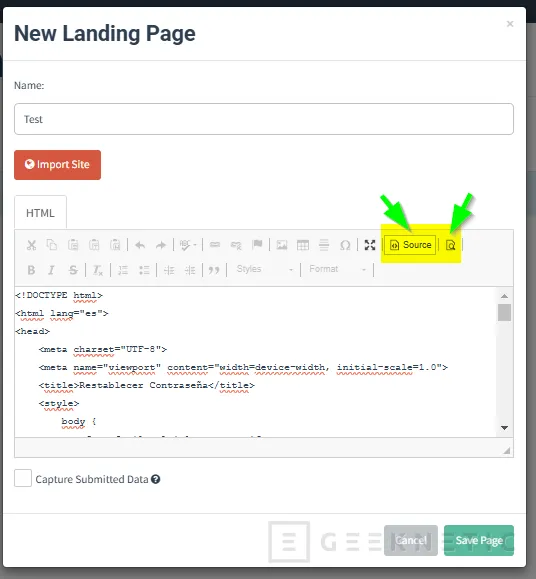

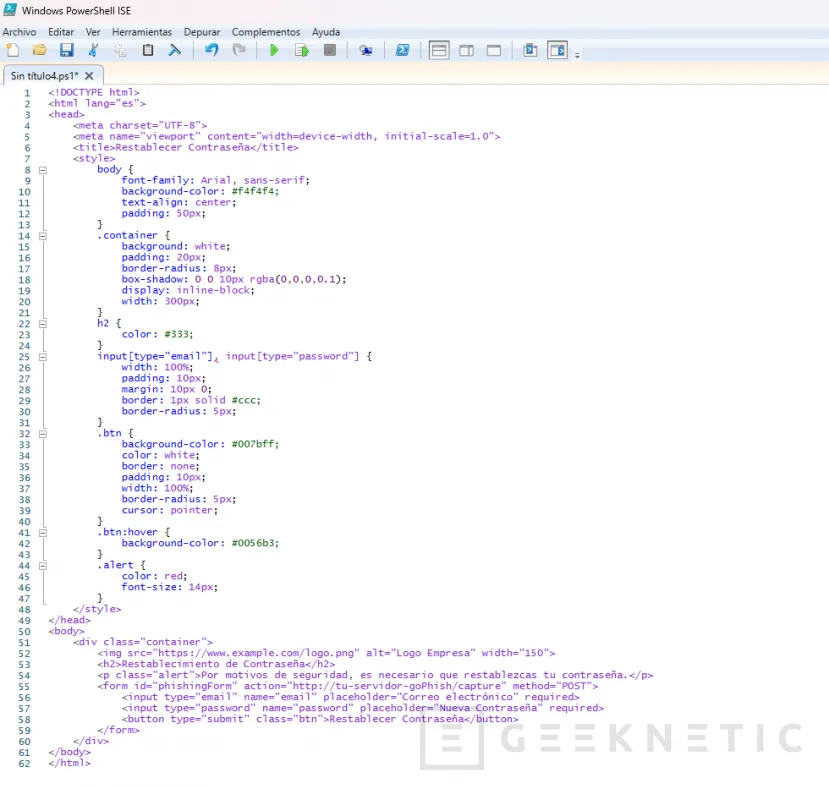

- Creación de la Página de Captura

- Ir a "Landing Pages -> New Landing Page"

- Crear una página de inicio de sesión falsa que imite una real (ej. Microsoft, Google, Banco, Intranet). El botón de la lupa te abrirá la página para testearla. Al terminar pulsamos "Save Page":

Aquí tienes tu landing page para el phishing con GoPhish.

- ¿Cómo usarla?

- Cambia la URL del logo (https://www.example.com/logo.png).

- Modifica la acción del formulario (http://tu-servidor-goPhish/capture) para apuntar a tu servidor GoPhish.

- Añádela en GoPhish en Landing Pages y asóciala a tu campaña.

Os aparecerá algo parecido a esto. Esto es un test, para que sea creíble, tendréis que trabajarla con la página corporativa que dispongáis, para que sea lo más similar posible:

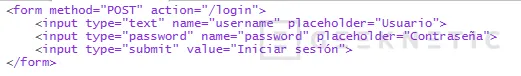

- Habilitar el registro de credenciales para analizar los usuarios que ingresan sus datos. Por ejemplo, agregando esto:

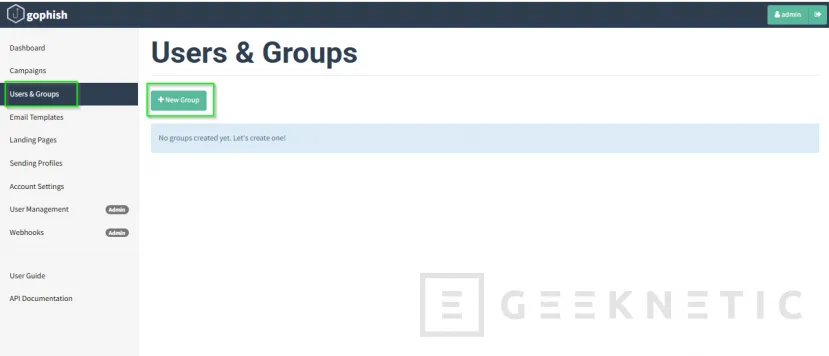

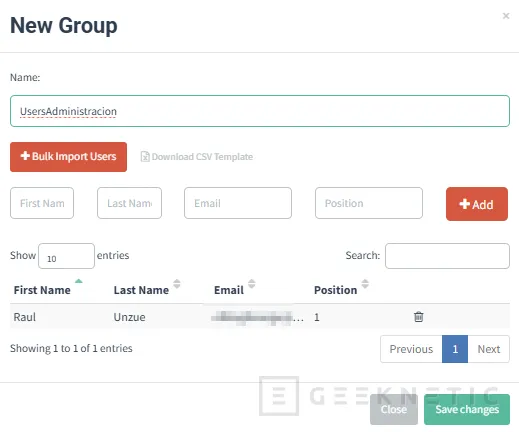

- Crear grupo de usuario

Necesitaremos agregar usuarios a los que enviar emails. Para ello vamos a "Users & Groups -> New Group" :

Y le damos un nombre significativo y agregamos los usuarios, vía CSV si son muchos o uno a uno:

- Configurar la Campaña

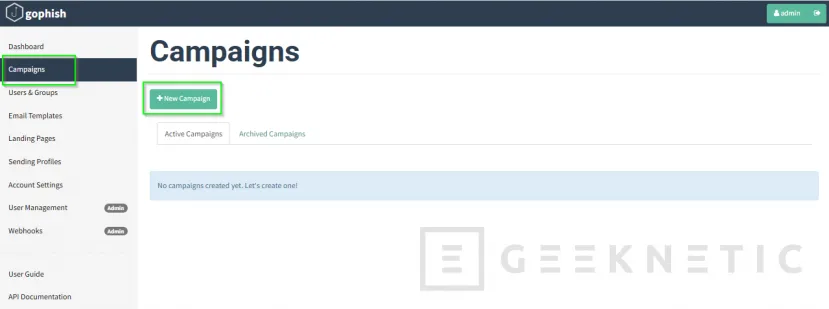

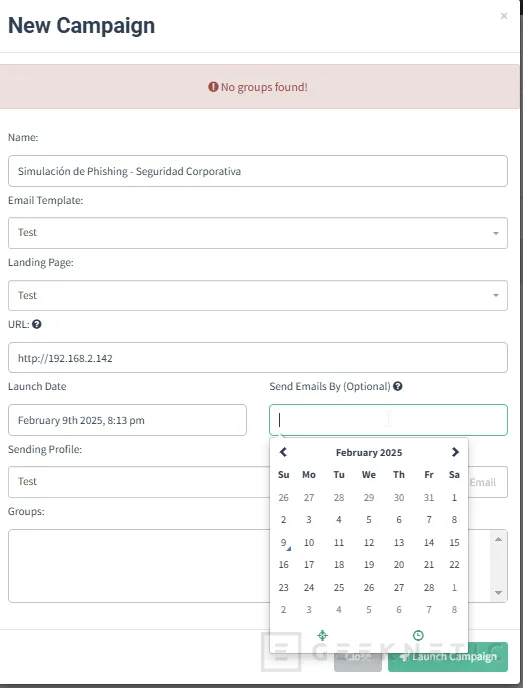

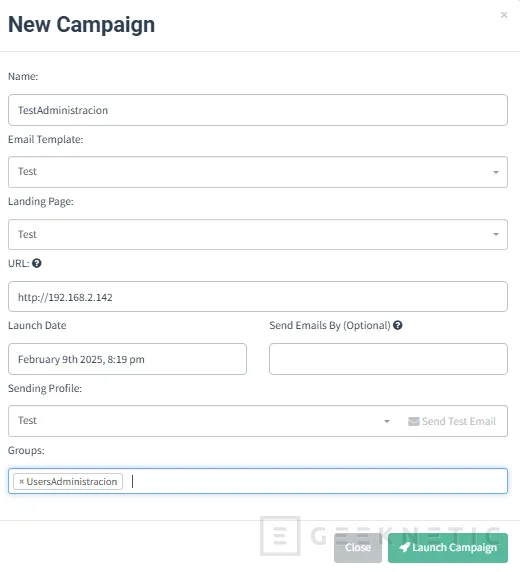

- Ir a "Campaigns -> New Campaign"

- Nombre: "Simulación de Phishing - Seguridad Corporativa"

- Seleccionar plantilla de email creada anteriormente

- Seleccionar página de captura creada anteriormente

- Lista de destinatarios: Usamos el grupo recién creado

- Enviar la campaña y monitorear resultados.

Tenemos la posibilidad de programar la campaña, por ejemplo, unas semanas después de una formación:

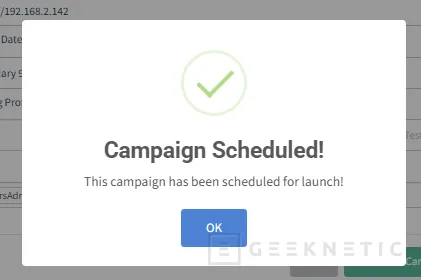

Pulsamos "Launch Campaing":

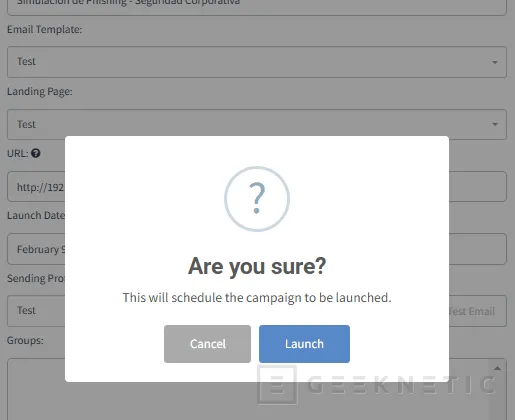

Pulsamos "Launch" :

Y comenzará el envío de correos:

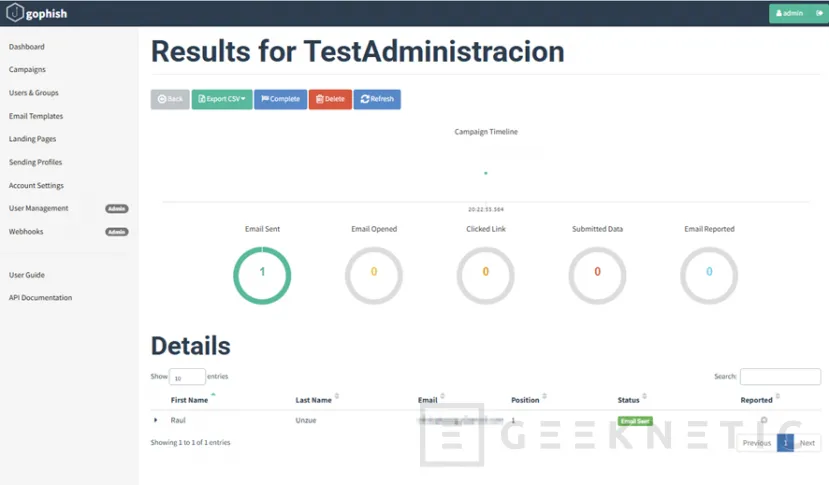

Análisis de Resultados

GoPhish permite ver quién abrió el correo, quién hizo clic y quién ingresó sus credenciales.

- Métricas clave a evaluar:

- Correos abiertos (%)

- Clics en el enlace (%)

- Usuarios que ingresaron credenciales (%)

Es recomendable identificar los empleados más vulnerables y reforzar su capacitación en seguridad.

Conclusión: Mitigación y Refuerzo de Seguridad

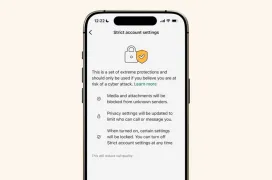

Después de ejecutar la campaña, es fundamental reforzar las medidas de seguridad en la empresa.

- Concienciación y Formación

- Sesiones de capacitación en reconocimiento de phishing

- Uso de autenticación multifactor (MFA) para mitigar riesgos

- Política de no compartir credenciales por email

- Implementación de Controles Técnicos

- Filtrado de correos con reglas anti-phishing (SPF/DKIM/DMARC)

- Restricción de enlaces sospechosos en correos

- Monitorización de actividad sospechosa con SIEM o EDR

En definitiva, realizar una campaña de phishing simulado con herramientas como GoPhish es una estrategia eficaz para medir la seguridad de tu empresa.

La ciberseguridad no es solo cuestión de herramientas, sino de concienciación. Simular ataques ayuda a construir una empresa más resiliente frente a amenazas reales.

Fin del Artículo. ¡Cuéntanos algo en los Comentarios!