Qué es ZTNA y por qué está desplazando a las VPN en las Empresas

Durante años, las empresas se apoyaron en las VPN (Virtual Private Network) para permitir que los empleados accedieran a la red corporativa desde fuera de la oficina.

Era una solución sencilla, te conectabas, te autenticabas una vez y listo, acceso completo como si estuvieras dentro.

Pero el mundo cambió.

El teletrabajo, los servicios en la nube y los ciberataques cada vez más sofisticados dejaron claro que ese modelo de “confiar en quien entra” ya no servía.

Aquí entra en juego ZTNA (Zero Trust Network Access), el modelo que no confía en nadie por defecto, ni siquiera dentro de la red.

En lugar de abrir la puerta completa con una VPN, ZTNA te da acceso solo a lo que realmente necesitas, validando tu identidad, tu dispositivo y el contexto cada vez que intentas conectarte.

¿Qué es Zero Trust Network Access?

El ZTNA se basa en el principio de "nunca confíes, siempre verifica".

Esto quiere decir que cada conexión se evalúa dinámicamente: quién eres, desde dónde te conectas, si tu dispositivo es seguro, y a qué recurso quieres acceder.

Algunos puntos clave:

- Autenticación continua: No basta con loguearte una vez.

- Microsegmentación: Cada recurso (app, servidor o servicio) es independiente.

- Contexto: Si accedes desde un lugar o dispositivo inusual, puede exigirte verificación adicional.

- Visibilidad total: Permite saber quién accede a qué y cuándo.

Diferencias entre ZTNA y VPN

ZTNA no reemplaza totalmente a la VPN, pero sí la moderniza y reduce sus riesgos. Donde antes "abrías una autopista entera, ahora solo das acceso al carril que necesita cada usuario".

|

Característica |

VPN tradicional |

ZTNA |

|

Modelo de confianza |

Confía tras el login inicial |

Nunca confía, verifica cada conexión |

|

Acceso |

A toda la red corporativa |

Solo a aplicaciones autorizadas |

|

Seguridad |

Basada en perímetro |

Basada en identidad y contexto |

|

Escalabilidad |

Limitada, depende del hardware |

Escalable, basado en la nube |

|

Gestión de dispositivos |

Escasa visibilidad |

Control total sobre usuarios y endpoints |

|

Experiencia de usuario |

Puede ser lenta o inestable |

Optimizada y transparente |

¿Qué es la Arquitectura SASE y cómo encaja aquí?

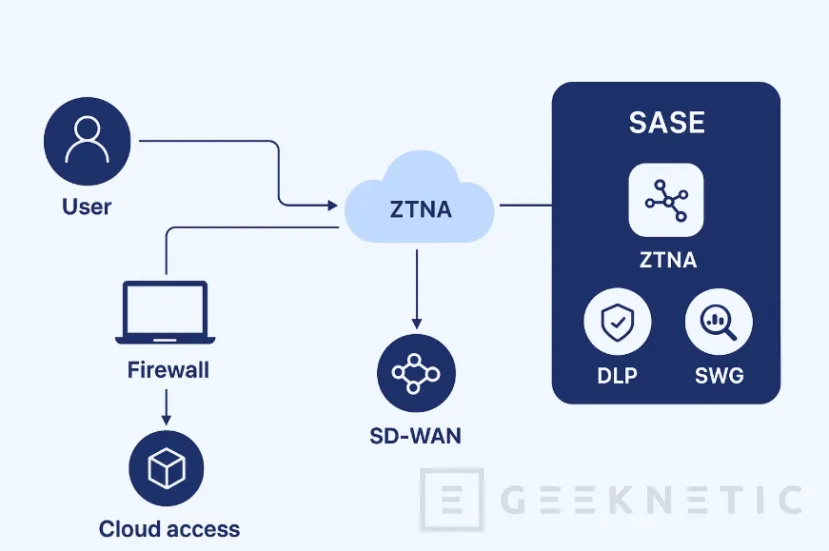

La arquitectura SASE, es un modelo de arquitectura que fusiona seguridad y conectividad en la nube. En lugar de tener firewalls, VPNs o proxies distribuidos en cada oficina, SASE centraliza todo eso en una plataforma unificada basada en la nube.

Su misión, proteger y conectar usuarios, aplicaciones y dispositivos sin importar dónde estén.

SASE (Secure Access Service Edge) integra los siguientes bloques principales, combinando ZTNA, SD-WAN, Firewall as a Service (FWaaS), CASB (Agente de seguridad de acceso a la nube), SWG (Proxy) y DLP (Prevención de Pérdida de Datos) en una única plataforma basada en la nube.

Mientras ZTNA controla quién entra, SASE orquesta cómo y desde dónde se conectan los usuarios, ofreciendo seguridad y rendimiento global.

En pocas palabras:

- ZTNA = el guardia de la puerta.

- SASE = el edificio inteligente que integra seguridad, red y control.

| Componente | Función Principal |

|---|---|

| ZTNA | Acceso seguro basado en identidad (sustituye a la VPN) |

| SWG | Filtro de tráfico web y protección contra amenazas online |

| CASB | Control y seguridad sobre apps en la nube |

| FWaaS | Firewall avanzado en la nube |

| SD-WAN | Conectividad inteligente entre sedes y nube |

| DLP | Prevención de fuga de datos |

| IAM / MFA | Gestión de identidad y autenticación reforzada |

Soluciones comerciales populares de ZTNA

| Producto | Descripción | Enfoque |

|---|---|---|

| Zscaler Private Access (ZPA) | Uno de los pioneros en ZTNA, totalmente cloud-native. | Corporativo / Gran empresa |

| Palo Alto Prisma Access | Parte de su suite SASE, con políticas granulares y análisis continuo. | Seguridad avanzada |

| Cisco Duo + Secure Connect | Fuerte autenticación multifactor y control de acceso contextual. | Cloud híbrido |

| Cloudflare Access | Fácil de implementar, ideal para entornos con apps SaaS. | Ligero y flexible |

| Netskope Private Access | Integrado con su plataforma SASE y analítica de comportamiento. | Alto nivel empresarial |

Soluciones Open Source o gratuitas

Aunque el ZTNA puro es más habitual en productos comerciales, hay opciones opensource que permiten implementar parte del modelo:

|

Proyecto |

Descripción |

|

Plataforma open source de ZTNA nativa, con SDKs y gestión de identidades. | |

|

Control de acceso Zero Trust compatible con OpenVPN. | |

|

Teleport |

Acceso seguro a servidores y aplicaciones con autenticación basada en identidad. |

|

Crean redes privadas basadas en WireGuard con control de acceso granular. |

Zero Trust y SASE: el futuro de la Conectividad Segura

Zero Trust Network Access (ZTNA) es el sucesor lógico y necesario de las VPN tradicionales. Representa un cambio de filosofía esencial, se abandona la confianza implícita del perímetro por una verificación estricta de cada usuario, dispositivo y contexto, en todo momento.

Esta arquitectura ofrece una seguridad granular superior, minimizando la superficie de ataque y mejorando la experiencia de los usuarios. ZTNA se integra como un componente esencial de SASE (Secure Access Service Edge), una plataforma que consolida red y seguridad basadas en la nube. Hoy, la adopción de productos ZTNA comerciales es indispensable. Implementar ZTNA es una decisión estratégica que prepara a cualquier organización para operar de forma segura en el entorno híbrido y sin perímetro actual.

Implementar ZTNA (y su versión extendida con SASE) te da:

- Más seguridad sin complicar la vida a los usuarios.

- Menor exposición a ataques.

- Control total sobre quién accede a tus recursos.

Y, sobre todo, te prepara para el futuro de la seguridad: un entorno sin perímetro, pero con confianza basada en identidad y contexto.

Fin del Artículo. ¡Cuéntanos algo en los Comentarios!