Proceso de conexión Wi-Fi explicado para todos

Conectarte a una Wi-Fi parece magia, abres el móvil, eliges la red, pones la contraseña y ¡ya tienes Internet! Pero detrás de ese gesto tan simple hay una coreografía muy precisa de mensajes invisibles entre tu dispositivo (el cliente o station, STA) y el router/punto de acceso (el famoso AP).

En esta guía te voy a contar, qué ocurre en cada paso de la conexión Wi-Fi. Vamos a ir desde el momento en que tu portátil detecta redes hasta que tienes una dirección IP y puedes abrir Google. Y, para los más curiosos de IT, detallaremos en pinceladas técnicas qué significa cada paquete, cada clave y cada confirmación.

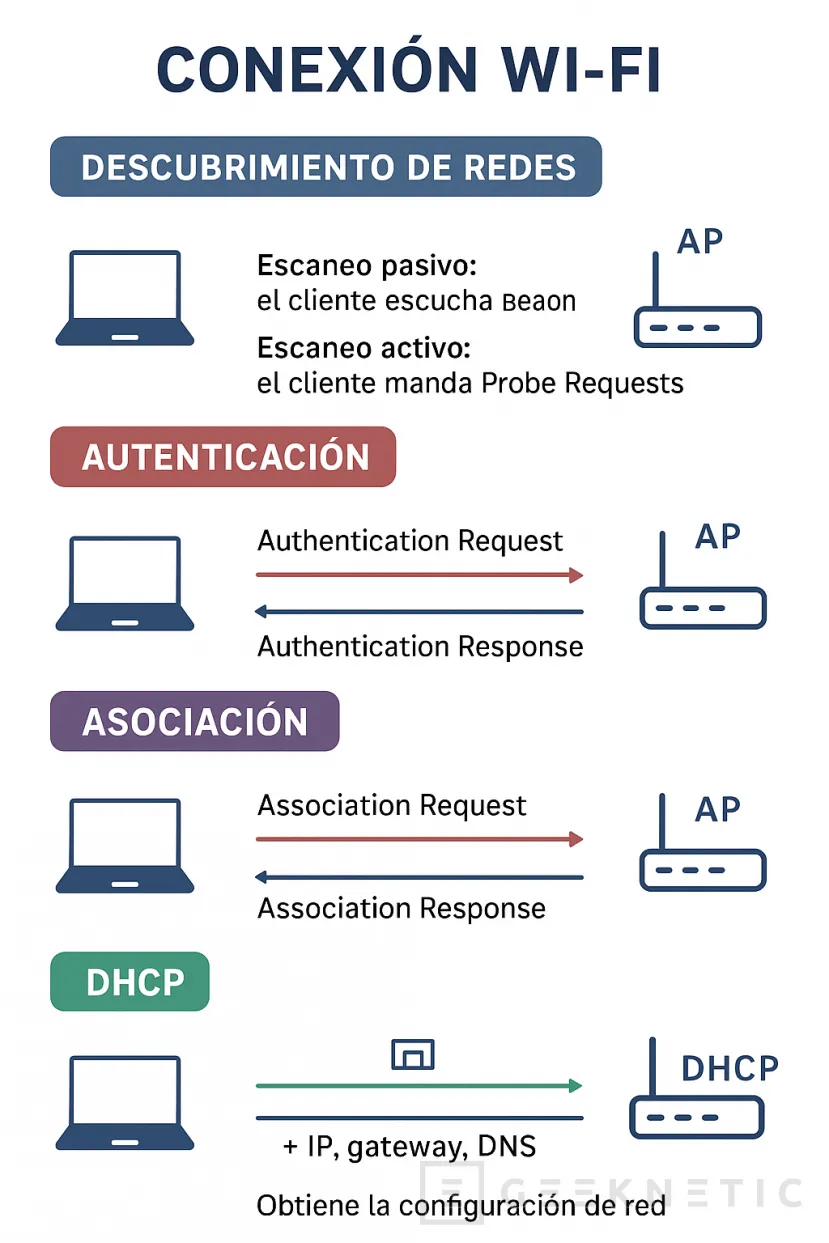

En este gráfico podéis ver todo el proceso, pero vamos a explicar cada paso de la conexión entre un dispositivo y los puntos de acceso:

Encontrando la Red (el radar Wifi)

Lo primero que realiza tu adaptador Wifi (ya sea en un PC, Tablet o Móvil), aunque en esta guía usaremos en el ejemplo un teléfono móvil, es arrancar buscando redes. Puede hacerlo de dos formas:

- Escaneo pasivo: se queda escuchando. El AP (Punto de Acceso) manda cada cierto tiempo un beacon (una especie de “baliza”) con su SSID (nombre visible), BSSID (su dirección MAC real), canal de radio, estándar que soporta (802.11n, ac, ax…), y qué cifrado usa (WPA2, WPA3).

- Escaneo activo: en vez de esperar, tu móvil pregunta con un Probe Request. El AP responde con un Probe Response, que es casi igual a un beacon pero directo para ti.

El "beacon" incluye también el RSN IE (Robust Security Network Information Element), que básicamente dice qué algoritmos de seguridad entiende ese AP (AES-CCMP, GCMP, TKIP…).

Autenticación: Primer apretón de manos

Hoy en día la mayoría de redes usan “Open System Authentication”, que es un simple “ok, puedes pasar al siguiente paso”. La verdadera autenticación viene después con WPA2/WPA3.

Vamos a obviar WEP, que está en desuso, donde existía una clave compartida que ponía en peligro cualquier conexión.

Asociación: Formalizando la relación

Una vez pasado el filtro básico, tu dispositivo envía un Association Request. Dentro va información como:

- Las velocidades de transmisión que soporta.

- Cada cuánto puede “dormir” (ahorro de energía, "listen interval").

- O el tipo de seguridad que entiende.

El AP responde con un Association Response y te da un identificador (AID) para decirte: “vale, ya eres cliente registrado en mi red”.

Las Claves y la Seguridad

Aquí entra en juego lo que todos conocemos como “poner la contraseña”. Pero realmente no es que el router compare tu password y ya. Lo que ocurre es un intercambio de claves:

- En WPA2-PSK (la típica de casa), la contraseña se convierte en una clave maestra (PMK). Luego se hace el famoso 4-Way Handshake:

- El AP te manda un número aleatorio (ANonce).

- Tu dispositivo genera otro (SNonce) y con ambos + la PMK calcula una clave temporal única (PTK).

- El AP comprueba que todo encaje y te manda la clave de grupo (GTK) cifrada.

- Tu dispositivo confirma y a partir de aquí todo va cifrado con AES (CCMP).

- En WPA3-SAE (más moderno y seguro), no se basa en mandar claves derivadas directamente de la contraseña. Aquí se hace un proceso tipo “Dragonfly” (intercambio matemático que evita que alguien pueda capturar tus paquetes y probar contraseñas offline). Mucho más robusto.

Detalle técnico: el MIC (Message Integrity Code) que viaja en el handshake es como la firma que asegura que nadie ha manipulado los mensajes. Y el replay counter evita que te cuelen mensajes antiguos reinyectados.

Acceso a Internet

Vale, ya estás cifrado y el canal está abierto. Pero todavía no tienes dirección IP. Aquí entra DHCP:

- Tu dispositivo lanza un DHCP Discover: “¿hay alguien que me dé IP?”.

- El servidor responde con un Offer: “te ofrezco 192.168.1.25”.

- Tú aceptas con un Request.

- El servidor confirma con un ACK.

Con eso además te da la IP del gateway (por dónde sales a Internet) y los DNS para traducir nombres como google.com.

Detalle técnico: en IPv4 es un DORA (Discover, Offer, Request, Ack). En IPv6 esto cambia un poco, o bien usas SLAAC (el router te dice cómo autoconfigurarte) o DHCPv6 (similar pero adaptado).

¿Cómo viajan los datos por el aire?

Ya con todo listo, toca hablar de cómo se organiza el tráfico para que no se monte una "jaula de grillos":

- CSMA/CA: antes de hablar, cada dispositivo escucha. Si alguien está transmitiendo, espera un tiempo aleatorio para no pisarse.

- Cada paquete que mandas recibe un ACK. Si no llega, se reenvía.

- Hay colas de prioridad (QoS): la voz y el vídeo tienen preferencia frente a descargas pesadas.

- Con Wi-Fi modernas (Wi-Fi 6/7), aparecen trucos como:

- OFDMA: dividir el canal en subcanales pequeños para varios usuarios a la vez.

- MU-MIMO: mandar datos a varios dispositivos al mismo tiempo con antenas distintas.

- BSS Coloring: marcar celdas con un “color” para reducir interferencias en entornos saturados.

Roaming: Movimiento sin Cortes

Seguro te ha pasado, vas por la oficina y tu portátil cambia de un AP a otro sin que se corte la videollamada. Eso es gracias a:

- 802.11k: el AP te dice qué vecinos hay cerca.

- 802.11v: te sugiere a cuál moverte.

- 802.11r (Fast Transition): guarda parte de la clave para que no tengas que rehacer todo el handshake al cambiar de AP.

Wi-Fi públicas y Portales Cautivos

Cuando entras en una cafetería y la red no tiene clave, pero te aparece una web para aceptar condiciones, lo que hacen es dejarte pasar solo al portal inicial. Hasta que no aceptas, no abren tu tráfico real. No es muy seguro, por eso aquí siempre conviene usar HTTPS o mejor aún, una VPN.

Descubriendo lo que pasa tras meter la clave del Wifi

Lo que parece tan sencillo como “poner la clave de la Wi-Fi” es en realidad una secuencia muy ordenada de pasos:

- Descubrir la red (beacons/probes).

- Autenticación y asociación.

- Negociar claves (WPA2/WPA3).

- Pedir una IP (DHCP).

- Mandar datos cuidando no chocar con otros (CSMA/CA, QoS).

- Hacer roaming si te mueves entre APs.

La próxima vez que te conectes, recuerda que en unos milisegundos tu dispositivo habrá ejecutado todo este baile invisible. Y entenderlo te da dos superpoderes, resolver problemas de red con criterio y profundizar en seguridad inalámbrica sin miedo a los tecnicismos.

Fin del Artículo. ¡Cuéntanos algo en los Comentarios!