Descubren graves fallos de seguridad en el KVM remoto NanoKVM: Tiene un micrófono oculto y envía datos a China

por Antonio DelgadoEl NanoKVM es un dispositivo chino de la compañía Sipeed que funciona como KVM remoto o KVM ip, es decir, un KVM que permite gestionar a través de internet dispositivo mediante USB de manera remota, incluyendo control de sistemas y servidores físicamente incluso antes de entrar en la BIOS. A efectos prácticos, sería como poder controlar el ratón y teclado de un ordenador de manera independiente.

Con un SoC basado en RISC-V, ha ganado cierta popularidad por su bajo coste, interfaz web y su consumo reducido. Sin embargo, investigadores han analizado el dispositivo y han encontrado varios elementos muy preocupantes para la seguridad.

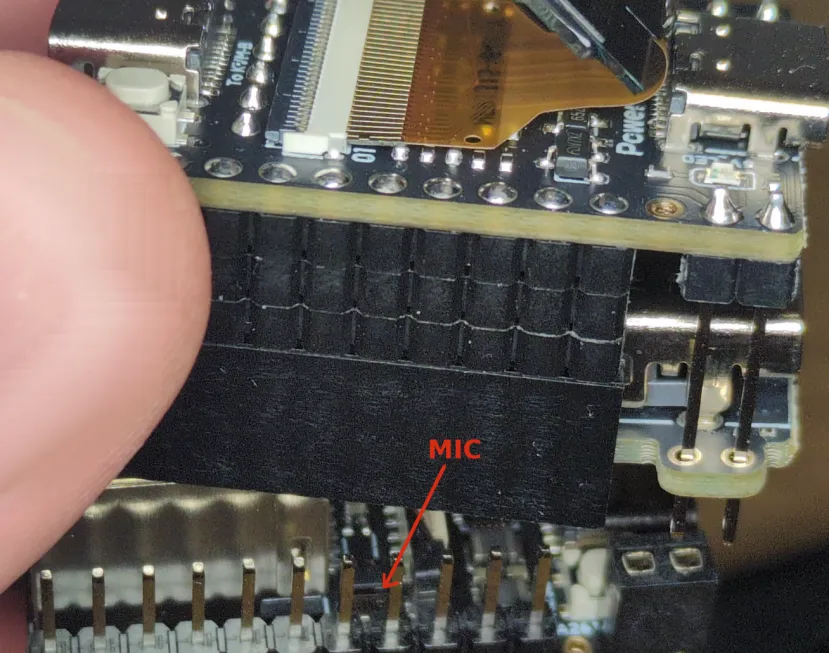

El NanoKVM tiene un micrófono oculto capaz de grabar el entorno y activarse remotamente

El NanoKVM incluye contraseñas predefinidas comunes, acceso SSH abierto, interfaz web sin protecciones básicas y un sistema de clave fija compartida por todos los dispositivos.

Sin embargo, lo más preocupante ha sido la existencia de un micrófono oculto que no aparece en la documentación del fabricante y que puede activarse remotamente mediante SSH a través de distintas herramientas incluidas de serie en el sistema. De hecho, los investigadores descubrieron que con las credenciales por defecto se puede grabar y enviar el audio fácilmente.

El micrófono es muy pequeño, y para eliminarlo físicamente es necesario utilizar un microscopio o una lupa específica para poder desoldarlo.

Además del micrófono oculto, el NanoKVM realiza comunicaciones periódicas con servidores chinos

Junto a este preocupante descubrimiento, los investigadores también han detectado que el NanoKVM realiza comunicaciones con servidores situados en China para las consultas DNS. También realiza comunicaciones constantes con los servidores de Sipeed para actualizaciones, aunque en estas comunicaciones también se transmiten archivos binarios sin verificar ni con protección de clave pública, que está almacenada en texto plano.

La comunidad de usuarios ha comenzado a crear nuevas versiones del software basado en distribuciones de Linux open source para poder instalar en el dispositivo y evitar que se active el micrófono o se envíen datos no deseados a servidores chinos. Para instalar estas distribuciones es necesario abrir el dispositivo.

Fin del Artículo. ¡Cuéntanos algo en los Comentarios!